Para apdrender a como usar wazuh deberemos saber que wazuh es una plataforma de seguridad que proporciona protección XDR y SIEM unificada para terminales y cargas de trabajo en la nube. La solución está compuesta por un único agente universal y tres componentes centrales: el servidor Wazuh, el indexador Wazuh y el panel de Wazuh. Para obtener más información, consulte la documentación de introducción .

Wazuh es gratuito y de código abierto. Sus componentes cumplen con la Licencia Pública General GNU, versión 2 , y la Licencia Apache, Versión 2.0 (ALv2).

Este inicio rápido le muestra cómo instalar los componentes centrales de Wazuh, en el mismo host, utilizando nuestro asistente de instalación. Puede consultar nuestra guía de instalación para obtener más detalles y otras opciones de instalación.

A continuación puedes encontrar una sección sobre los requisitos necesarios para instalar Wazuh. Le ayudará a conocer los requisitos de hardware y los sistemas operativos compatibles para su instalación de Wazuh.

Requisitos

Hardware

Los requisitos de hardware dependen en gran medida de la cantidad de puntos finales protegidos y cargas de trabajo en la nube. Este número puede ayudar a estimar cuántos datos se analizarán y cuántas alertas de seguridad se almacenarán e indexarán.

Seguir este inicio rápido implica implementar el servidor Wazuh, el indexador Wazuh y el panel de Wazuh en el mismo host. Esto suele ser suficiente para monitorear hasta 100 puntos finales y durante 90 días de datos de alerta consultables/indexados. La siguiente tabla muestra el hardware recomendado para una implementación de inicio rápido:

| Agentes | UPC | RAM | Almacenamiento (90 días) |

|---|---|---|---|

| 1–25 | 4 CPU virtuales | 8GB | 50GB |

| 25–50 | 8 CPU virtuales | 8GB | 100GB |

| 50-100 | 8 CPU virtuales | 8GB | 200GB |

Para entornos más grandes, recomendamos una implementación distribuida. La configuración de clúster de múltiples nodos está disponible para el servidor Wazuh y para el indexador Wazuh, lo que proporciona alta disponibilidad y equilibrio de carga una vez que tengas todo pasaremos a la explicación a como aprender a usar wazuh.

Sistema operativo

Los componentes centrales de Wazuh se pueden instalar en un sistema operativo Linux de 64 bits. Wazuh recomienda cualquiera de las siguientes versiones de sistema operativo:

| Amazon Linux 2 | CentOS 7, 8 |

| Red Hat Enterprise Linux 7, 8, 9 | Ubuntu 16.04, 18.04, 20.04, 22.04 |

Compatibilidad del navegador

El panel de Wazuh admite los siguientes navegadores web:

- Chrome 95 o posterior

- Firefox 93 o posterior

- Safari 13.7 o posterior

Es posible que también funcionen otros navegadores basados en Chromium. Internet Explorer 11 no es compatible.

Claro, aquí tienes el texto con los números reemplazados por puntos:

Ventajas:

. Detección de amenazas: Ofrece detección de amenazas en tiempo real mediante la monitorización de logs, integridad de archivos y análisis de comportamiento.

. Escalabilidad: Es escalable y puede adaptarse tanto a pequeñas como a grandes infraestructuras.

. Integración: Se integra fácilmente con otras herramientas de seguridad, como SIEM (Security Information and Event Management) y soluciones de análisis de seguridad.

. Código abierto: Wazuh es una plataforma de código abierto, lo que significa que es accesible y configurable por la comunidad de usuarios.

. Soporte para múltiples sistemas operativos: Es compatible con una amplia gama de sistemas operativos, incluidos Linux, Windows y macOS.

Desventajas:

. Curva de aprendizaje: La configuración inicial y la comprensión completa de todas las características pueden requerir tiempo y conocimientos técnicos.

. Requerimientos de recursos: En entornos grandes, puede necesitar recursos significativos, tanto en términos de hardware como de personal para su gestión y mantenimiento.

. Personalización: Aunque ofrece una gran cantidad de funcionalidades, puede requerir personalización adicional para adaptarse completamente a las necesidades específicas de seguridad de una organización.

Características principales:

. Análisis de logs: Monitoriza y analiza los logs de seguridad para detectar actividades sospechosas o maliciosas.

. Detección de intrusos: Identifica y alerta sobre intentos de intrusión en la red o sistemas.

. Integridad de archivos: Supervisa cambios en los archivos del sistema para detectar posibles compromisos de seguridad.

. Análisis de vulnerabilidades: Realiza escaneos de vulnerabilidades para identificar posibles puntos débiles en la seguridad.

. Respuesta ante incidentes: Proporciona herramientas para responder de manera efectiva a incidentes de seguridad, como bloqueo de IP, detención de procesos sospechosos, entre otros.

. Integración con SIEM: Se integra fácilmente con sistemas SIEM para una gestión centralizada de eventos de seguridad.

Funciones adicionales:

. HIDS (Host-based Intrusion Detection System): Proporciona detección de amenazas a nivel de host.

. FIM (File Integrity Monitoring): Supervisa la integridad de los archivos para detectar cambios no autorizados.

. OSSEC: Wazuh se basa en el proyecto OSSEC, que es un sistema de detección de intrusos de código abierto y ampliamente utilizado.

. Gestión de políticas de seguridad: Permite definir y aplicar políticas de seguridad para proteger los sistemas y redes.

Próximos pasos

Ahora que su instalación de Wazuh está lista, puede comenzar a implementar el agente de Wazuh. Esto se puede utilizar para proteger computadoras portátiles, de escritorio, servidores, instancias en la nube, contenedores o máquinas virtuales. El agente es liviano y multipropósito y proporciona una variedad de capacidades de seguridad.

INSTALACIÓN

El escenario que se ha realizado para la demostración del proyecto es el siguiente:

- Servidor Wazuh con Docker.

- Agente de wazuh Debian.

En el servidor wazuh mostraré toda la configuración realizada y en el agente de

wazuh mostraré como se instala e instalaremos algún servicio para que el servidor

wazuh tenga logs que recoger

Con estos pasos podrás empezar a entender a como usar wazuh

Despliegue de Wazuh con Docker.

Para una mejor organización, podemos reordenar los pasos de instalación de Docker de la siguiente manera y empezar a como usar wazuh:

- Actualizar el sistema e instalar paquetes necesarios:

$ sudo apt-get update

$ sudo apt-get install ca-certificates curl gnupg- Añadir los repositorios oficiales de Docker:

$ sudo install -m 0755 -d /etc/apt/keyrings

$ curl -fsSL https://download.docker.com/linux/debian/gpg | sudo gpg --dearmor -o /etc/apt/keyrings/docker.gpg

$ sudo chmod a+r /etc/apt/keyrings/docker.gpg- Añadir el repositorio de Docker:

$ echo \

"deb [arch="$(dpkg --print-architecture)" signed-by=/etc/apt/keyrings/docker.gpg] https://download.docker.com/linux/debian $(. /etc/os-release && echo "$VERSION_CODENAME") stable" | \

sudo tee /etc/apt/sources.list.d/docker.list > /dev/nullEsto organiza los pasos de manera secuencial, comenzando desde la actualización e instalación de paquetes necesarios, luego añadiendo los repositorios de Docker y finalmente agregando el repositorio de Docker en sí.

Podemos organizar estos pasos después de la instalación de Docker Engine:

- Instalar Docker Engine y herramientas adicionales:

$ sudo apt-get update

$ sudo apt-get install docker-ce docker-ce-cli containerd.io docker-buildx-plugin docker-compose-plugin- Una vez instalado Docker, procedemos a instalar git y clonar el repositorio de Wazuh:

$ sudo apt install git

$ git clone https://github.com/wazuh/wazuh-docker.git -b v4.4.1Esto organiza la instalación de Docker y sus herramientas primero, y luego la instalación de git y la clonación del repositorio de Wazuh.

Después de clonar el repositorio de Wazuh y antes de ejecutar cualquier comando dentro de una carpeta específica, es importante mencionar el proceso de selección de la carpeta adecuada. Por lo tanto, podríamos organizar el texto de la siguiente manera:

- Después de clonar el repositorio de Wazuh, se debe elegir la carpeta correspondiente al tipo de despliegue deseado. En este caso, se opta por la opción de «single-node» debido a que la máquina en Proxmox tiene recursos limitados.

- Dentro de la carpeta «single-node», se ejecutarán los siguientes comandos:

Este enfoque resalta la importancia de elegir la carpeta correcta antes de continuar con los comandos específicos del despliegue.

Podemos organizar este texto de la siguiente manera para clarificar los pasos:

- Generar certificados para los contenedores Wazuh:

$ docker-compose -f generate-indexer-certs.yml run --rm generatorEsto generará los certificados necesarios para los contenedores.

- Levantar el escenario con Docker Compose:

$ docker-compose up -dEste proceso puede llevar varios minutos mientras se descargan las imágenes necesarias. Una vez finalizado, los contenedores estarán desplegados y listos para su uso.

- Acceder al dashboard para verificar el despliegue: Por defecto, el usuario y la contraseña son: admin / SecretPassword. Se puede acceder al dashboard para comprobar que el despliegue se ha realizado correctamente.

Instalación agente wazuh

- Ir al apartado de «Agents» y seleccionar «Deploy new Agent».

- Rellenar la información solicitada, incluyendo el sistema operativo del agente y la dirección del servidor Wazuh.

- Se mostrarán los comandos necesarios para la instalación del agente en el cliente.

- Usar los comandos proporcionados para iniciar el agente en el cliente.

Explicación del funcionamiento de Wazuh.

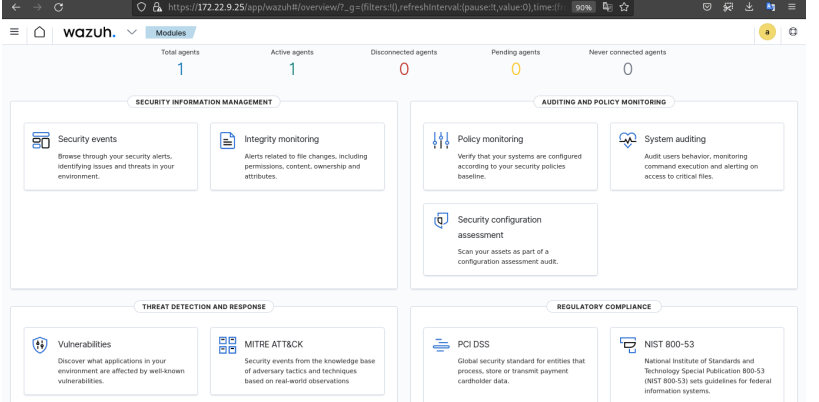

Lo primero que veremos será la pantalla de inicio de Wazuh.

Podemos ordenar la descripción de la pantalla de inicio de la siguiente manera:

- Estado de los agentes y gestión de la información de seguridad:

- En la parte superior de la pantalla se muestra el estado de los agentes conectados.

- La pantalla está dividida en 4 apartados principales:

- Gestión de la información de seguridad.

- Auditoría y control de políticas.

- Detección de amenazas y respuesta.

- Cumplimiento normativo.

- Gestión de la información de seguridad:

- Este apartado contiene dos herramientas:

- Eventos de seguridad: Examina las alertas de seguridad para identificar problemas y amenazas en el entorno.

- Monitorización de integridad: Alerta sobre cambios en archivos, incluyendo permisos, contenido, propiedad y atributos.

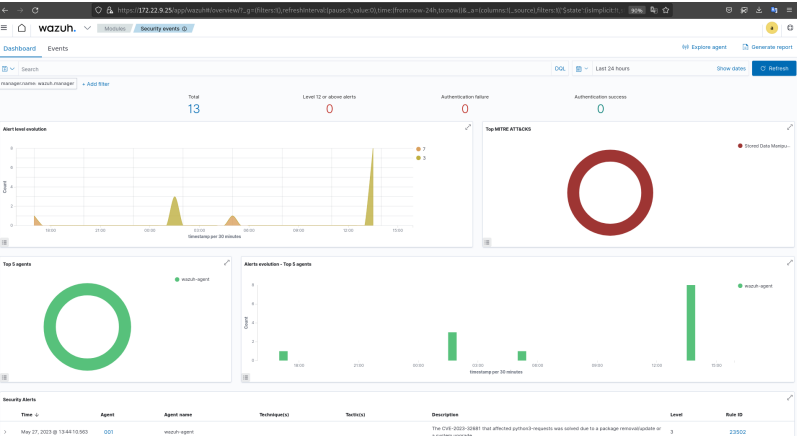

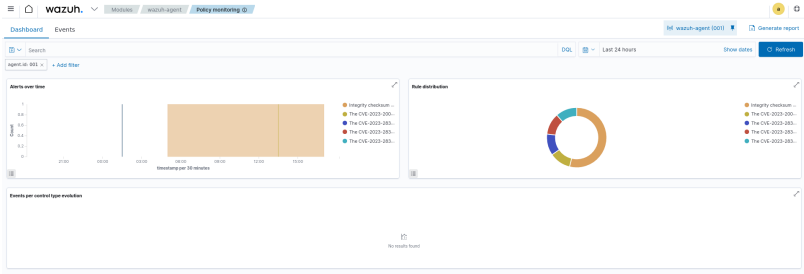

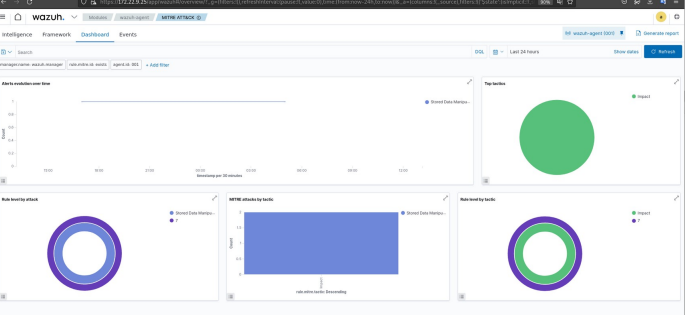

Si entramos en el apartado de eventos de seguridad, nos muestra mediante gráficos

las alertas, el nivel de alertas y los agentes que tienen dicha alerta, como en mi caso

solo he indicado un agente, solo nos aparecerá alertas de un agente.

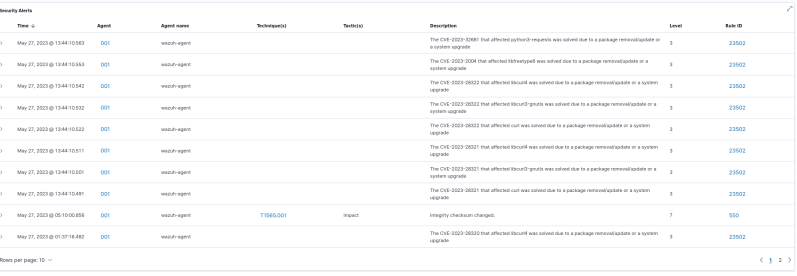

Si scrolleamos, al final nos aparecen todas las alertas de seguridad, indicándonos la

hora en que se ha producido, el nombre del agente, una descripción de la alerta y el

nivel de la alerta

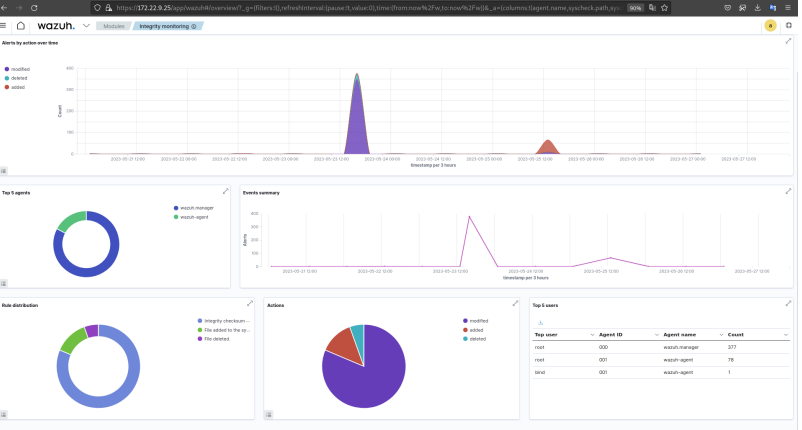

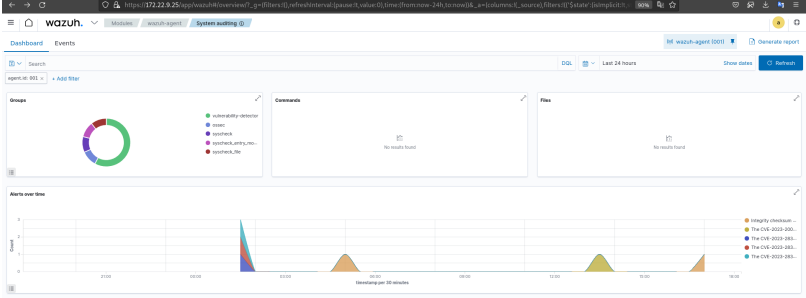

En el apartado de monitorización de la integridad, nos muestra gráficos con alertas de

modificación, borrado o añadido, los agentes que lo realizan y los usuarios.

Ahora, veremos en detalle el apartado de auditoría y políticas de monitorización. La

herramienta de monitorización de politicas, verifica que nuestro sistema esté

configurado acorde a las politícas de seguridad que hemos indicado.

Podemos ordenar la descripción del apartado de auditoría del sistema de la siguiente manera:

- Auditoría del sistema:

- Este apartado se enfoca en auditar el comportamiento de los usuarios.

- Supervisa la ejecución de comandos y alerta sobre el acceso a archivos críticos.

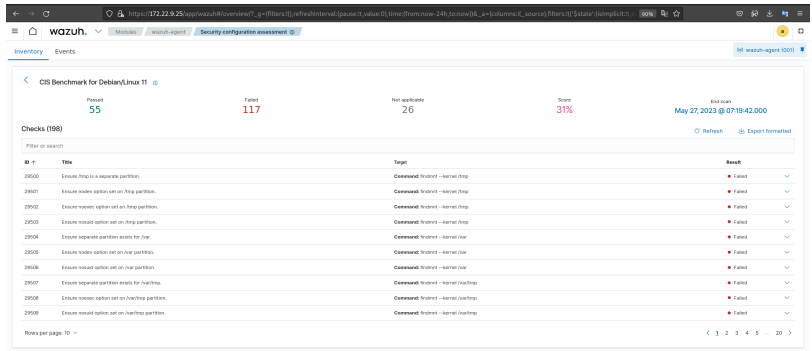

En el apartado de evaluación de la configuración de seguridad(SCA), escanea el agente

como parte de una auditoría de evaluación de la configuración

Detención de Intrusos

Podemos organizar la descripción del apartado de detección y respuesta ante amenazas de la siguiente manera:

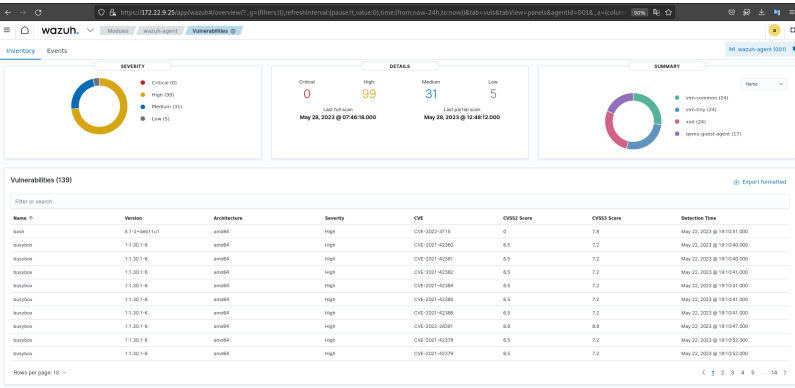

- Detección y respuesta ante amenazas:

- En este apartado se encuentra la herramienta de vulnerabilidades.

- La herramienta muestra las aplicaciones de nuestro escenario que están afectadas por vulnerabilidades conocidas.

Esta organización mantiene una estructura clara al describir el contenido del apartado de detección y respuesta ante amenazas.

Podemos ordenar la descripción del apartado de MITRE ATT&CK de la siguiente manera:

- MITRE ATT&CK:

- Este apartado indica eventos de seguridad de la base de conocimientos y técnicas de los adversarios basados en observaciones del mundo real.

- Proporciona un gráfico con la gravedad de las vulnerabilidades.

- Detalla el número de vulnerabilidades según su gravedad y muestra un gráfico con las aplicaciones afectadas.

- En la parte inferior, muestra todas las vulnerabilidades con la siguiente información:

- Nombre de la vulnerabilidad.

- Versión de la aplicación afectada.

- Arquitectura de la máquina.

- Nivel de gravedad.

- CVE-ID (identificador de vulnerabilidad común).

- Puntuaciones del nivel de gravedad.

- Fecha de detección de la vulnerabilidad.

Esta estructura proporciona una descripción detallada y ordenada del contenido del apartado de MITRE ATT&CK.

CONCLUSIÓN

En resumen, Wazuh es una herramienta poderosa para la detección y respuesta ante amenazas en entornos de seguridad, con una amplia gama de características y capacidades para adaptarse a las necesidades de diferentes organizaciones. Sin embargo, su implementación efectiva puede requerir tiempo y recursos adecuados y espero que hayas aprendido a como usar wazuh.