Wireshark es reconocido mundialmente como el analizador de paquetes más popular y ampliamente utilizado. Este software permite la captura y análisis exhaustivo de todo el tráfico de red que fluye hacia y desde un PC. Una característica distintiva de Wireshark es su compatibilidad multiplataforma. Lo que significa que está disponible para una variedad de sistemas operativos, incluyendo Windows, Linux, macOS, Solaris, FreeBSD, NetBSD, entre otros. En este artículo de informática tutoriales, ofreceremos una guía básica para realizar capturas de tráfico de red y cómo usar wireshark, analizar para identificar cualquier anomalía potencial.

¿Qué es Wireshark?

¡Descubre Wireshark, el Asistente de Red Gratuito!

¿Alguna vez has querido echar un vistazo detrás de las cortinas de tu red? Con Wireshark, esto no solo es posible, ¡sino también sorprendentemente fácil y completamente gratis! Este programa es un verdadero todoterreno en el mundo del análisis de redes, capaz de inspeccionar cientos de protocolos. Ya sea que estés lidiando con protocolos de la capa física, de enlace, de red, de transporte o de aplicación, Wireshark lo tiene cubierto.

Captura en Vivo y Análisis Detallado

Imagina poder capturar, en tiempo real, todo lo que pasa por tu red cableada o inalámbrica. Con Wireshark, puedes hacer exactamente eso. Y lo mejor de todo es que, una vez terminada la captura, puedes analizar todo a fondo, offline, en el mismo ordenador o en otro, cuando te convenga.

Interfaz Gráfica y Análisis por Consola

Wireshark no es solo una cara bonita. Aunque cuenta con una GUI intuitiva para ver el tráfico capturado, también ofrece TShark, una herramienta de consola para los amantes de la línea de comandos. ¿Quieres ver el tráfico a través de SSH? ¡Con TShark es pan comido!

Filtros Inteligentes y Compatibilidad con Múltiples Formatos

La magia de Wireshark también reside en sus filtros. Puedes configurarlos para ver exactamente lo que necesitas, sin distracciones. Además, es un camaleón en cuanto a formatos de captura: desde tcpdump (libpcap) y pcap ng hasta muchas otras extensiones. Y si te preocupa el espacio, Wireshark puede comprimir y descomprimir al vuelo tus capturas con GZIP.

Descifrado de Tráfico y Amplia Compatibilidad

En un mundo de datos cifrados, Wireshark también brilla. Con la clave privada adecuada, puede descifrar una variedad de protocolos como IPsec, SSL/TLS, WEP y WPA/WPA2. Además, es compatible con tecnologías de red desde Ethernet hasta Bluetooth y USB.

Fácil de Usar en Cualquier Plataforma

Y si te preocupa la complejidad, descuida. Wireshark es sorprendentemente sencillo de usar, sin importar si eres un profesional de TI o simplemente un curioso de la tecnología. Funciona de maravilla en Windows, macOS y Linux, lo que te permite disfrutar de su potencia en el sistema operativo que prefieras.

¿Listo para Explorar tu Red?

¡Sumérgete en el fascinante mundo del análisis de redes con Wireshark, tu compañero de confianza para descubrir los secretos que esconde tu red!

Ventajas de Wireshark

- Interfaz Gráfica Intuitiva: Wireshark cuenta con una interfaz de usuario fácil de entender, lo que facilita su uso tanto para principiantes como para usuarios avanzados.

- Soporte Multiplataforma: Disponible para varios sistemas operativos, incluyendo Windows, macOS y Linux, lo que amplía su accesibilidad.

- Amplia Comunidad y Documentación: Wireshark cuenta con una comunidad activa y una amplia documentación en línea, lo que facilita la resolución de problemas y el aprendizaje.

- Potente Filtrado y Análisis: Ofrece opciones avanzadas de filtrado para centrarse en datos específicos, junto con herramientas de análisis poderosas para inspeccionar el tráfico de red.

- Captura en Tiempo Real: Permite la captura en tiempo real de paquetes de red, lo que facilita la detección inmediata de problemas y amenazas.

- Compatibilidad con Múltiples Protocolos: Es capaz de analizar una amplia variedad de protocolos de red, permitiendo la detección de problemas en diversas capas del modelo OSI.

Desventajas de Wireshark

- Curva de Aprendizaje: Para usuarios principiantes, la cantidad de funciones y opciones puede resultar abrumadora al principio, requiriendo tiempo para familiarizarse completamente.

- Riesgo de Sobrecarga: Al capturar y analizar todo el tráfico de red, puede generar grandes cantidades de datos, lo que podría afectar el rendimiento del sistema.

- Requiere Permisos Elevados: En algunos sistemas operativos, como Windows, puede requerir permisos elevados para acceder a ciertas funciones, lo que podría presentar limitaciones en entornos controlados.

- Limitaciones en Redes Inalámbricas: La captura de tráfico inalámbrico puede presentar desafíos y requerir hardware específico, y la capacidad de Wireshark para analizar ciertos protocolos inalámbricos puede ser limitada.

- Posibles Preocupaciones de Privacidad: El monitoreo del tráfico de red plantea preocupaciones de privacidad, y su uso indebido podría infringir leyes y regulaciones.

Personalización de Wireshark

1. Filtros de Visualización Personalizados

Crea filtros personalizados para centrarte en tipos específicos de tráfico o paquetes que cumplen con ciertos criterios. Estos filtros se pueden guardar para futuras sesiones.

Aquí encontraras muchos de los filtros que puedes usar para wireshark.

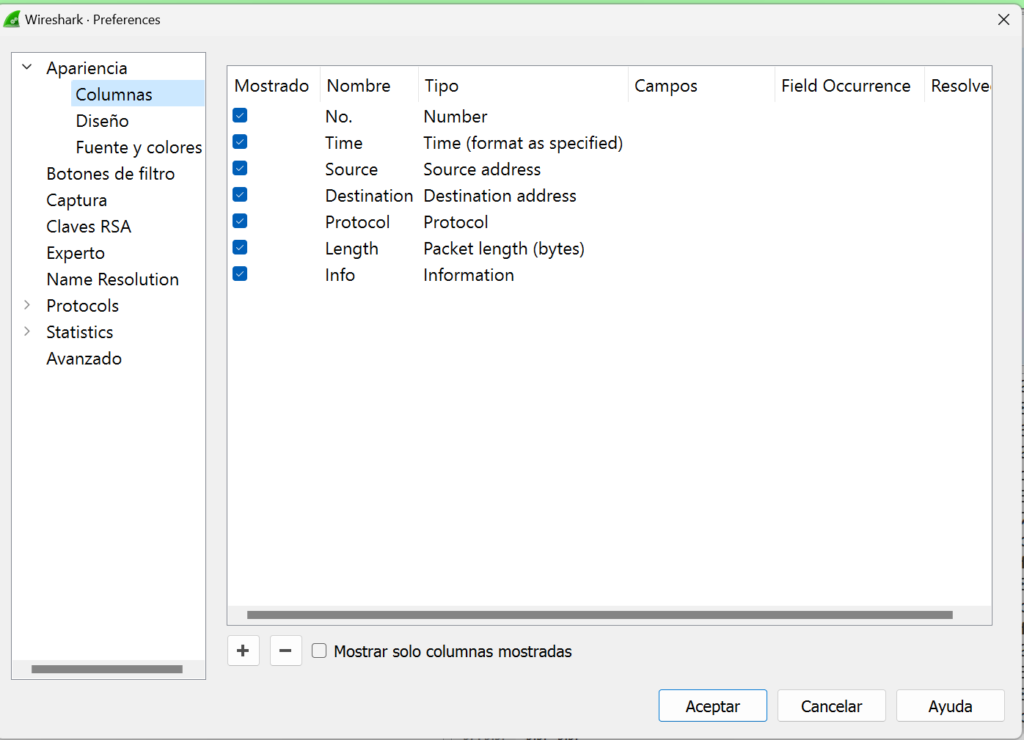

2. Columnas Personalizadas

Configura las columnas en la lista de paquetes de Wireshark. Añade, elimina o reordena columnas para resaltar la información más relevante para tu análisis.

Aquí encontraras como funcionan los filtros de columna de wireshark

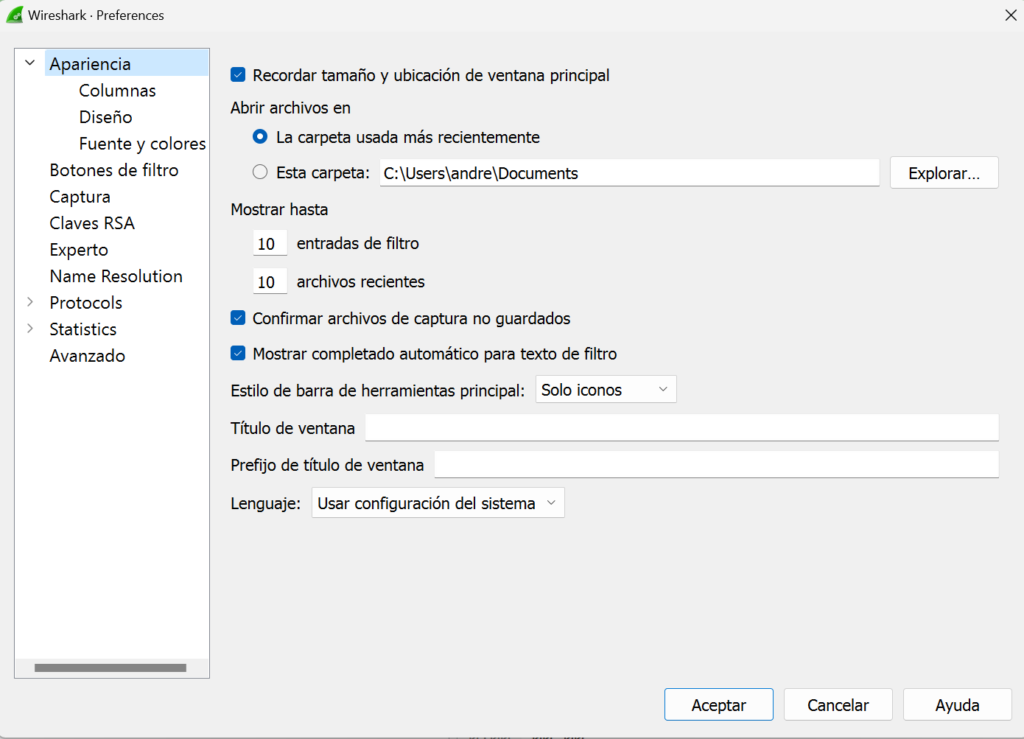

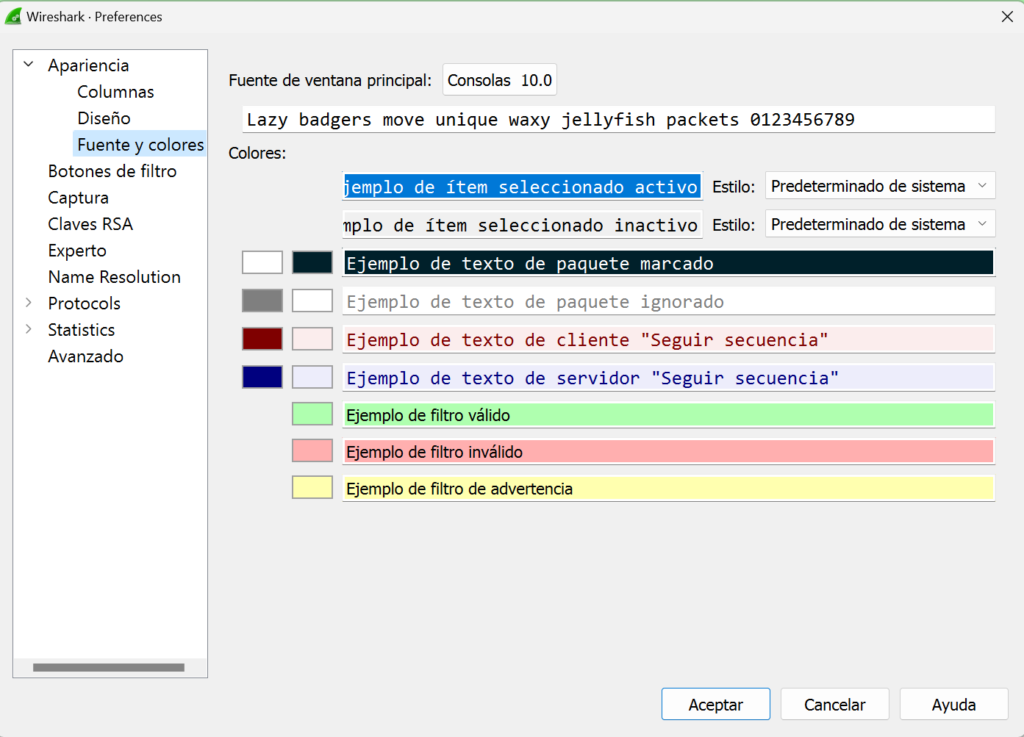

3. Preferencias y Configuraciones

Ajusta las configuraciones de Wireshark, incluyendo la resolución de nombres, formatos de tiempo, colores y fuentes, para adaptar la interfaz a tus necesidades.

Aquí encontraras todo sobre el menú de preferencias.

4. Color del Tráfico

Personaliza las reglas de colorización para identificar rápidamente patrones o problemas en el tráfico de red.

Aquí encontraras todo sobre la personalización de los colores para las tramas de wireshark.

5. Perfiles de Usuario

Crea perfiles de usuario con configuraciones, filtros y preferencias únicos. Ideal para diferentes tareas o usuarios compartiendo la misma instalación de Wireshark.

Aquí encontraras como crear perfiles para wireshark

6. Extensión con Scripts y Plugins

Extiende las capacidades de Wireshark con Lua scripts o desarrollando tus propios plugins, añadiendo funcionalidades específicas. Solo para profesionales dentro del mundo de la programación. Sirve para automatizar tareas.

7. Análisis y Visualización de Datos Personalizados

Exporta los datos capturados por Wireshark y utiliza herramientas externas de visualización y análisis de datos para obtener perspectivas más detalladas.

8. Activación modo promiscuo / monitor

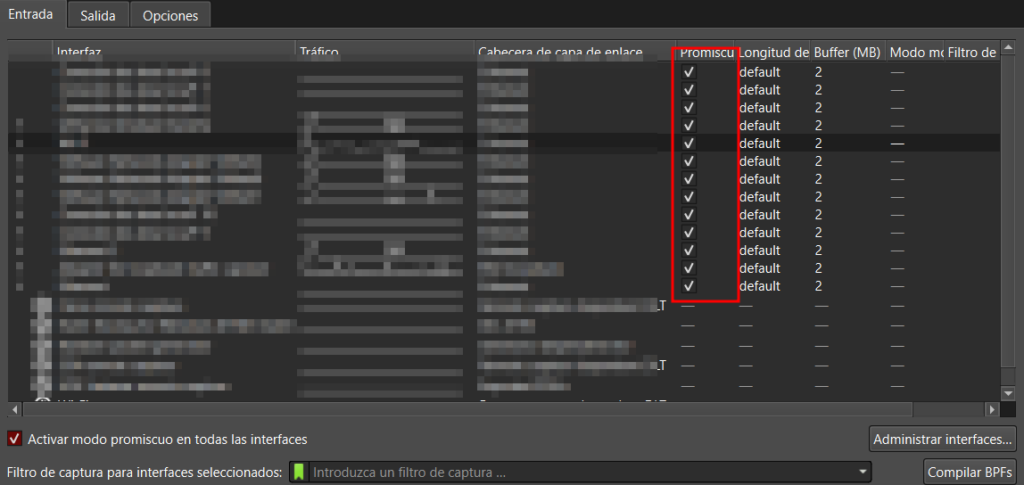

Para poder activar el modo monitor en wireshark primero deberemos saber que es.

El modo promiscuo es una característica importante en el ámbito de las redes informáticas y de la herramienta Wireshark. Cuando una interfaz de red está configurada en modo promiscuo, puede capturar y ver todo el tráfico de red que pasa a través de esa interfaz, incluso si los paquetes de datos no están destinados específicamente a la dirección MAC de esa interfaz.

Para poder activarlo en wireshark nos iremos a la pestaña de captura =>opciones y se nos abrirá el siguiente menú donde podremos ver todas las conexiones y cuales esta activadas en modo monitor, para poder activar el modo monitor de una conexión lo único que deberemos hacer es marcar la siguiente casilla.

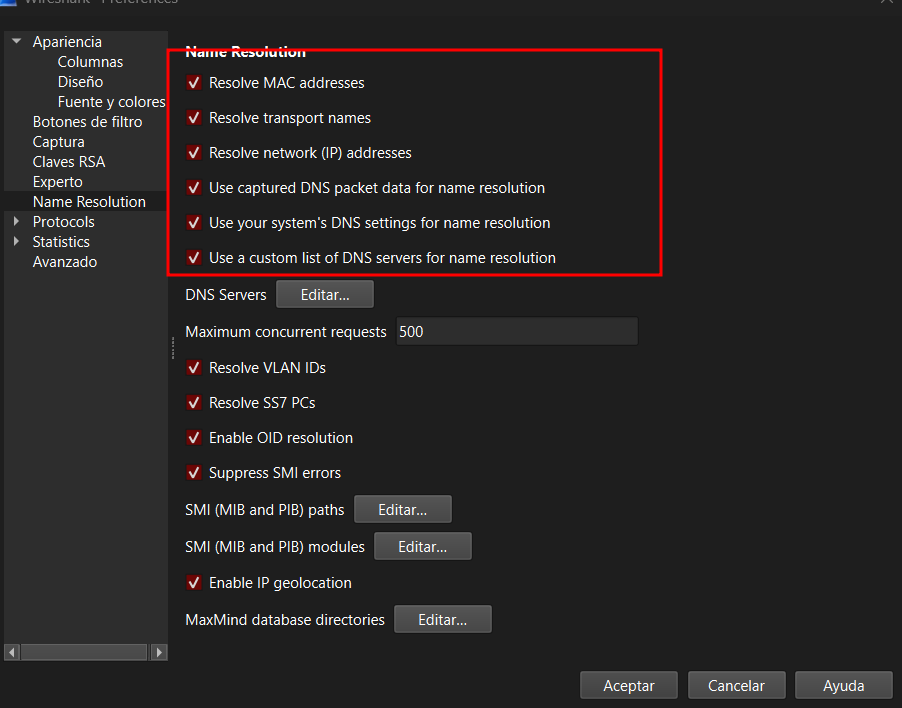

9. Resolución de nombres.

En Wireshark, la resolución de nombres se refiere al proceso de convertir direcciones IP en nombres de dominio legibles para los humanos. Por ejemplo, cuando ves una dirección IP en un paquete capturado en Wireshark, la resolución de nombres te permite ver el nombre de host asociado con esa dirección IP, lo que facilita la comprensión de qué dispositivos están involucrados en la comunicación de red.

Para poder activar estas opciones no iremos a la pestaña edición y abajo del todo preferencias, una vez dentro nos iremos a la pestaña de name resolution y marcaremos las siguientes casillas.

Y con esto terminaría nuestro apartado de personalización como puedes ver mucho por hacer!

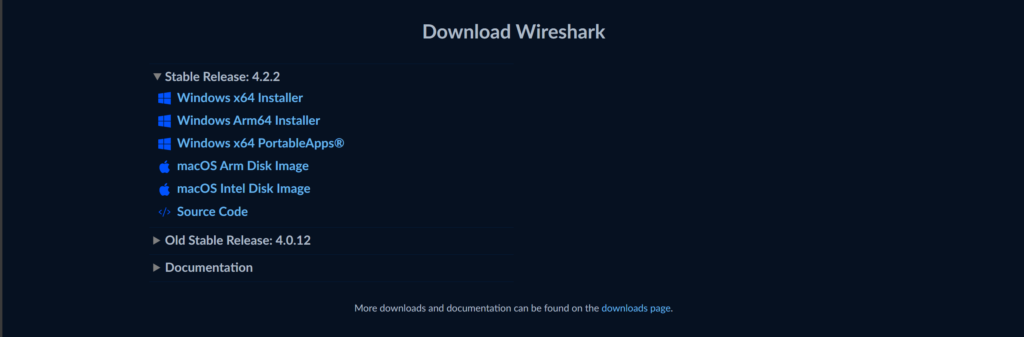

Descarga e instalación

Descarga e Instalación en Diferentes Sistemas Operativos:

Wireshark es compatible con varios sistemas operativos, lo que facilita su acceso desde diversas plataformas. A continuación, se detallan los pasos para descargar e instalar Wireshark en Windows, macOS y distribuciones Linux como Ubuntu.

1. Windows:

- Visita el sitio oficial de Wireshark.

- Selecciona la versión compatible con tu sistema (32 o 64 bits).

- Haz clic en «Installer for Windows» para descargar el instalador.

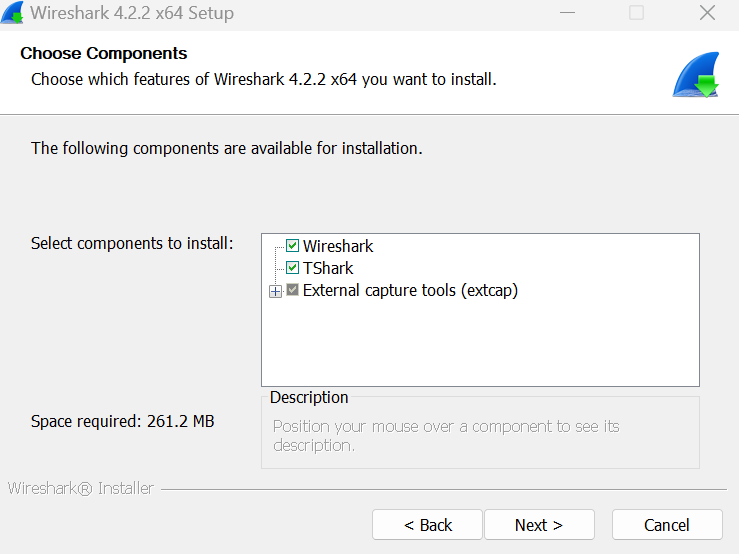

- Ejecuta el instalador descargado y sigue las instrucciones en pantalla.

- Durante la instalación, se te pedirá seleccionar los componentes. Puedes dejar las opciones predeterminadas para una instalación estándar.

- Una vez completada la instalación, Wireshark estará listo para su uso en tu sistema Windows.

2. macOS:

- En el sitio oficial de Wireshark, selecciona «macOS» en la sección de descargas.

- Descarga el archivo DMG (instalador) correspondiente.

- Abre el archivo DMG y arrastra el icono de Wireshark a la carpeta de Aplicaciones.

- Ejecuta Wireshark desde la carpeta de Aplicaciones.

- Durante la primera ejecución, es posible que se requieran permisos adicionales. Sigue las instrucciones para permitir el acceso.

3. Linux (Ubuntu):

- Abre la terminal.

- Ejecuta los siguientes comandos uno por uno:

- Durante la instalación, se te pedirá configurar Wireshark para permitir el acceso sin privilegios de superusuario. Selecciona «Sí» para esta opción.

Estos pasos cubren las instalaciones básicas en los sistemas operativos mencionados. Adaptarlos para otras distribuciones Linux o sistemas operativos específicos es similar, y se puede encontrar información adicional en la documentación oficial de Wireshark.

sudo apt update

sudo apt install -y wiresharkInstalación (Componentes Extras)

Wireshark:

Wireshark es un analizador de protocolos de red que permite capturar y examinar datos en una red en tiempo real. Proporciona una interfaz gráfica de usuario (GUI) intuitiva y potente para el análisis de tráfico de red. Wireshark es capaz de mostrar información detallada sobre varios protocolos, filtrar paquetes según criterios específicos y ofrecer herramientas avanzadas para inspeccionar y entender el tráfico de red.

TShark:

TShark es la interfaz de línea de comandos de Wireshark. A diferencia de la interfaz gráfica de Wireshark, TShark opera en la línea de comandos y es ideal para situaciones en las que se necesita realizar análisis de tráfico de red de manera automatizada o en entornos sin interfaz gráfica. Permite realizar las mismas funciones que Wireshark pero de forma más automatizada y programática.

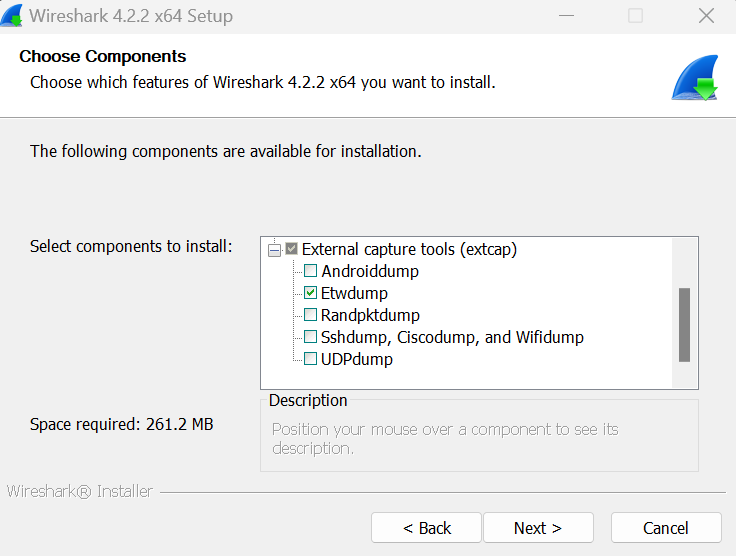

External Capture Tools:

Estos son componentes adicionales que complementan las capacidades de Wireshark y TShark. Cada uno de ellos tiene un propósito específico:

- androiddump: Captura tráfico de red en dispositivos Android.

- etwdump: Herramienta de captura para dispositivos ETW (Event Tracing for Windows).

- randpktdump: Genera paquetes de red aleatorios y los captura.

- sshdump: Captura tráfico de red relacionado con SSH (Secure Shell).

- ciscodump: Especializado en la captura de tráfico en redes Cisco.

- wifidump: Se centra en la captura de tráfico de redes Wi-Fi.

- udpdump: Captura paquetes UDP (User Datagram Protocol).

Estas herramientas externas permiten extender las capacidades de Wireshark para abordar casos de uso específicos. Por ejemplo, si estás trabajando en una red Wi-Fi, wifidump puede ser una herramienta valiosa, mientras que ciscodump sería útil para analizar el tráfico en entornos basados en dispositivos Cisco. La selección de estas herramientas depende de los requisitos particulares de tu análisis de tráfico y del tipo de redes que estés investigando.

Captura de paquetes

Como usar wireshark

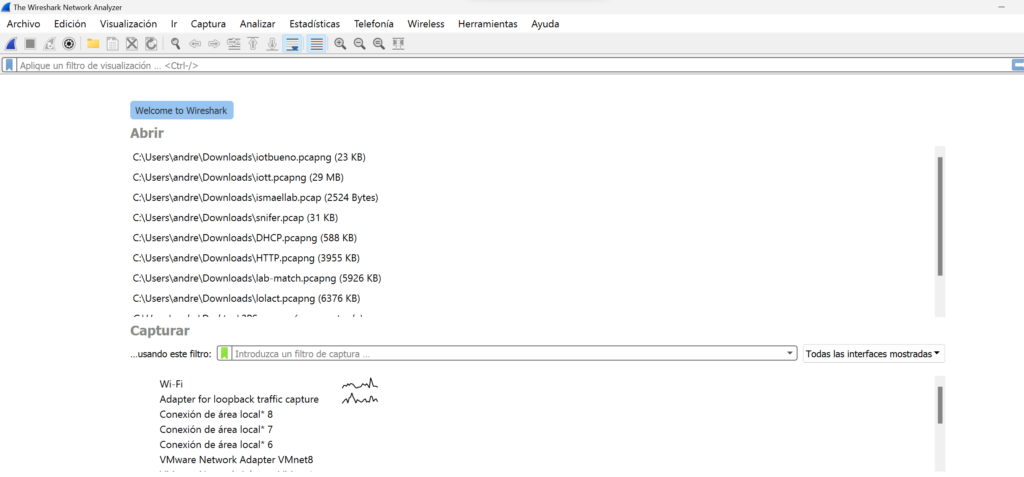

Utilizamos Windows 11 para nuestras capturas de tráfico con Wireshark, pero en Linux o macOS, la experiencia es la misma gracias a su interfaz gráfica uniforme. Al iniciar Wireshark, lo primero que ves son todas las interfaces de red disponibles en tu ordenador. Por ejemplo, en nuestro caso, contamos con tres tarjetas de red y varias interfaces de red virtuales de VMware y Virtual Box.

Wireshark te permite capturar tráfico de cualquier tarjeta de red, tanto física como virtual. Simplemente selecciona la tarjeta de red activa que deseas monitorizar a la cual accedemos con un doble clic. Si optas por una tarjeta de red Wi-Fi, Wireshark capturará todo el tráfico entrante y saliente, pero recuerda que no pondrá la tarjeta en modo monitor, así que solo verás los paquetes de tu dispositivo.

Cuando haces doble clic en la interfaz de red seleccionada en Wireshark, la captura de tráfico, tanto entrante como saliente, comienza automáticamente. Sin embargo, para asegurarte de que esta captura sea lo más eficiente y relevante posible.

Recomendaciones claves.

Cerrar Programas Innecesarios: Antes de iniciar la captura, cierra todas las aplicaciones que puedan generar tráfico de fondo indeseado. Esto incluye clientes de correo, aplicaciones de mensajería instantánea, actualizaciones automáticas, etc

Desactivar el Firewall Temporalmente: Los firewalls pueden bloquear o alterar el tráfico de red. Para una captura completa y sin restricciones, considera desactivar tu firewall.

Capturar Tráfico Específico de Aplicaciones: Si tu objetivo es analizar el tráfico generado por una aplicación específica, sigue este protocolo:

- Espera un segundo después de iniciar la captura en Wireshark.

- Ejecuta la aplicación cuyo tráfico deseas capturar.

- Una vez finalizado tu análisis o prueba, cierra la aplicación.

- Espera otro segundo antes de detener la captura en Wireshark.

Este proceso ayuda a aislar el tráfico de la aplicación, facilitando un análisis más específico y detallado.

Uso de Filtros Durante la Captura: Aunque Wireshark captura todo el tráfico por defecto, puedes configurar filtros para capturar solo tipos específicos de tráfico.

Monitorización de Redes Wi-Fi: Si estás capturando tráfico de una red Wi-Fi, ten en cuenta que Wireshark capturará solo el tráfico de tu dispositivo a menos que la tarjeta de red esté en modo monitor.

Analizar paquetes con wireshark

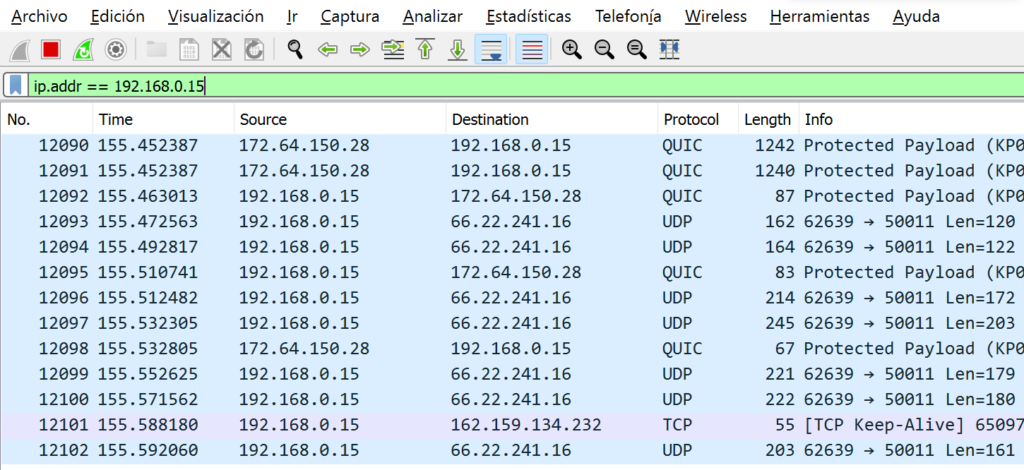

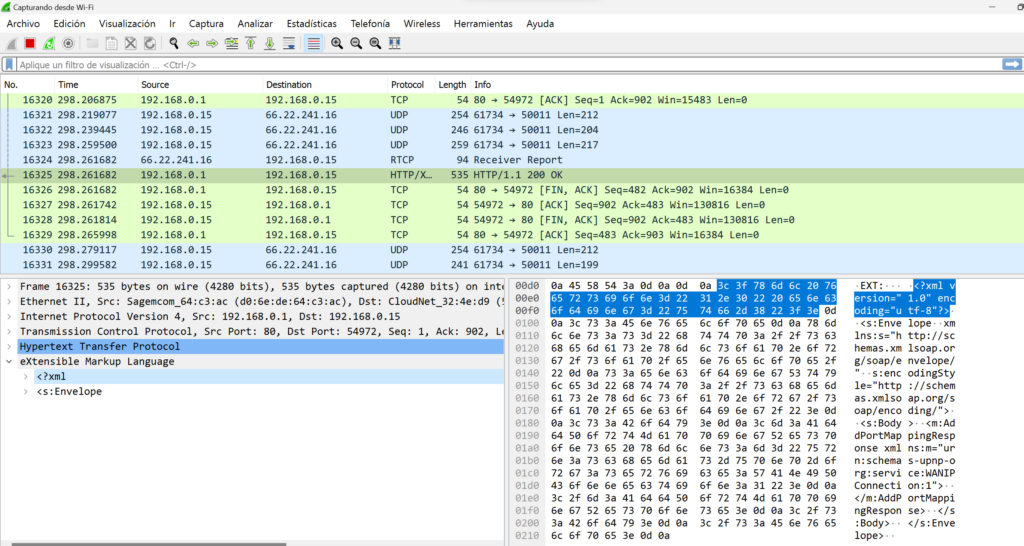

Y dicho todo esto empezaremos a analizar paquetes, seleccionaremos la interfaz que os interese y empezara a funcionar; Explora el poder de Wireshark para capturar meticulosamente cada paquete de tu conexión. Esta herramienta no solo recoge la información, sino que la clasifica de manera intuitiva en categorías como «Origen», «Destino», «Protocolo», longitud e información adicional. Esta organización detallada te permite navegar y ordenar el tráfico capturado con una facilidad asombrosa. Ya sea que estés buscando por protocolo específico o rastreando una dirección IP particular, Wireshark hace que el análisis de tus datos sea una tarea sencilla y eficiente

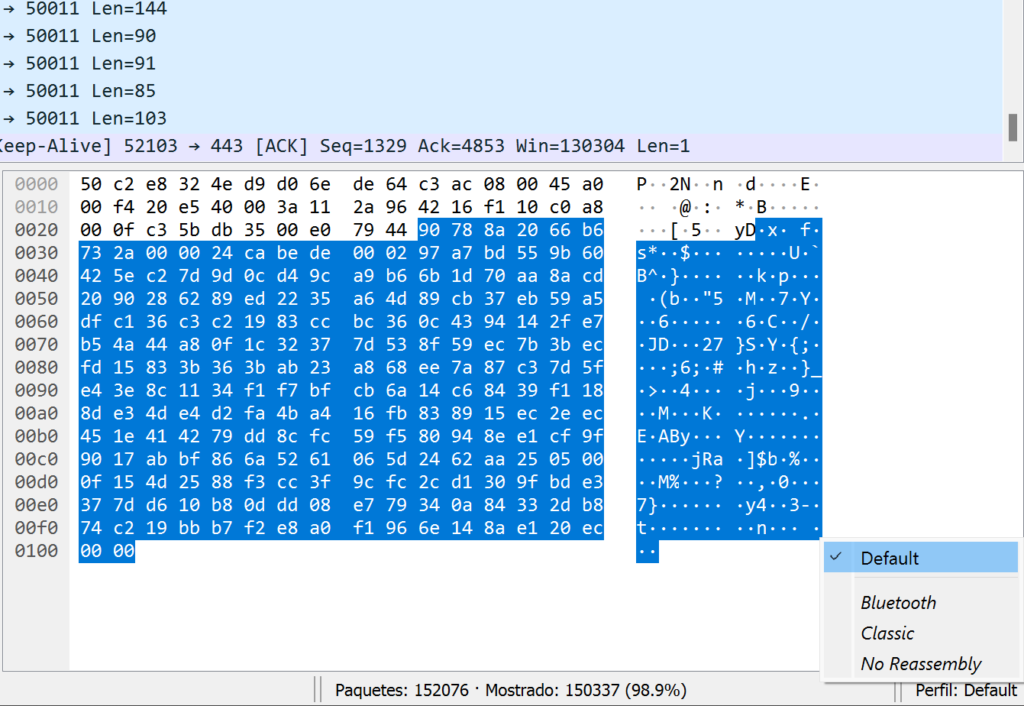

Con Wireshark, cada paquete de datos se convierte en un libro abierto. Esta herramienta te permite desplegar y explorar con gran detalle cada fragmento de información, desde la capa de aplicación hasta la física. Wireshark organiza la información por capas, facilitando la identificación y el análisis del contenido que necesitas. Ya sea que estés investigando en la capa de transporte o profundizando en los misterios de la capa de enlace, Wireshark te guía a través de estos niveles con facilidad y precisión, asegurando que no te pierdas nada importante en tus datos..

Como usar wireshark para analizar datos

Wireshark va más allá en el análisis de red, proporcionándote detalles cruciales como los puertos de origen y destino en conexiones TCP o UDP. Además, te ofrece una visión avanzada de aspectos como los números de secuencia, identificando situaciones clave como reinicios de conexión (RST) o la necesidad de retransmitir segmentos debido a problemas en la red. Esta herramienta te brinda una perspectiva completa y detallada, esencial para entender a fondo el comportamiento y los eventos dentro de tu red.

Detección de credenciales.

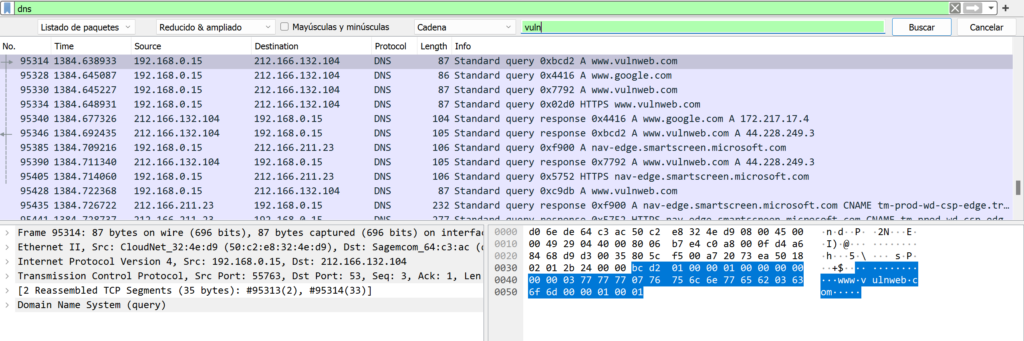

En la siguiente captura veréis como voy a hacer un login dentro de una página web y no solo se verá la solicitud http y la consulta DNS si no que si la página está mal securizada también veremos el login a través de wireshark lo que puede resultar bastante peligroso si es a ti a quien se lo hacen.

Primero hemos visto como se ve perfectamente a través de la consulta DNS que es lo que el equipo de la red está buscando, pero lo que es mucho más asombroso es… y si filtramos http y en el filtro de cadena de texto ponemos el nombre de dicha página que nos ha mostrado la consulta DNS.

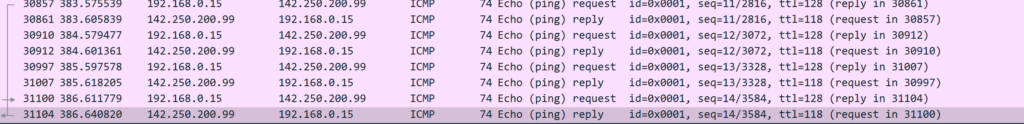

Exacto tenemos el usuario y la contraseña increíble ¿verdad? Esta es una de las cosas mas básicas de wireshark imagina lo lejos que puede llegar. Por ultimo vamos a realizar una prueba básica, vamos a realizar un PING a google.es y veréis como wireshark captura perfectamente los ICMP

Realizar y guardar una captura de tráfico con Wireshark es sencillo. Después de capturar los datos, pulsa el botón de «Stop» y luego guarda la captura desde «File / Save». Ten en cuenta que al compartir estas capturas debes hacerlo con alguien de confianza, ya que contendrán todo el tráfico capturado. Para tráfico encriptado como TLS, IPsec o WPA/WPA2, se necesitará la clave de descifrado para acceder a los datos.

Además, algunos sistemas operativos de routers y firewalls tienen capturadores de paquetes integrados que permiten capturar tráfico específico, reduciendo la cantidad de datos capturados. Estas capturas se pueden exportar en formato pcap y luego analizar en Wireshark con todos sus filtros, facilitando la identificación de problemas o configuraciones incorrectas en la red.

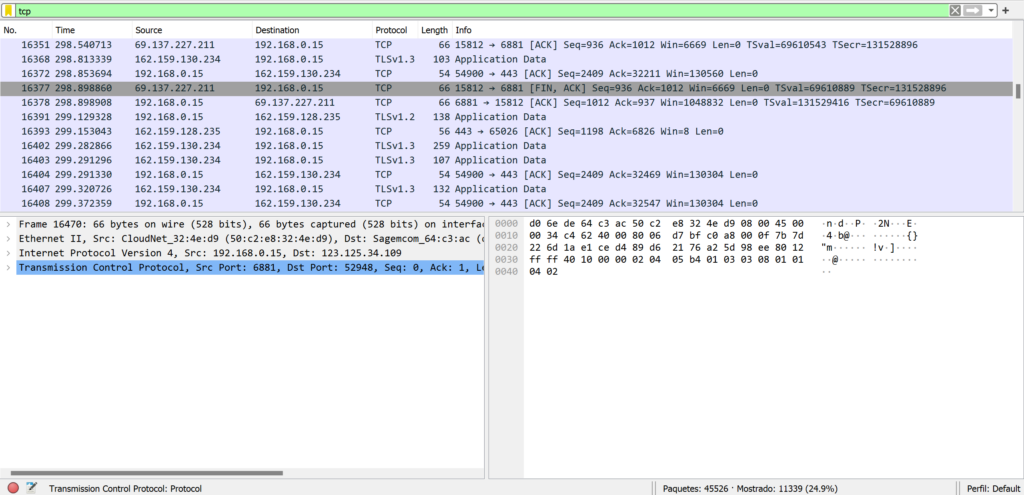

Tipos de filtrados en wireshark.

- Protocolo: Puedes filtrar por protocolo utilizando su nombre. Por ejemplo, «tcp», «udp», «http», «dns», etc.

- Dirección IP: Para filtrar por una dirección IP específica, puedes utilizar los operadores «src» (fuente) y «dst» (destino). Por ejemplo, «ip.src == 192.168.1.1» o «ip.dst == 8.8.8.8».

- Puerto: Puedes filtrar por puertos utilizando los operadores «srcport» y «dstport». Por ejemplo, «tcp.srcport == 80» o «udp.dstport == 53».

- Dirección MAC: Puedes filtrar por dirección MAC utilizando los operadores «ether.src» y «ether.dst».

- Filtros lógicos: Puedes combinar múltiples condiciones utilizando operadores lógicos como «and», «or» y «not». Por ejemplo, «tcp.port == 80 and ip.src == 192.168.1.1».

- Filtros de rango de direcciones IP: Puedes filtrar direcciones IP dentro de un rango utilizando la notación CIDR. Por ejemplo, «ip.src == 192.168.0.0/16» para filtrar todas las direcciones IP en el rango 192.168.x.x.

- Filtros de longitud de paquete: Puedes filtrar por la longitud de los paquetes utilizando los operadores «len». Por ejemplo, «tcp.len > 100» para filtrar paquetes TCP con longitud mayor a 100 bytes.

- Filtros de tiempo: Puedes filtrar por tiempo utilizando el operador «time». Por ejemplo, «frame.time_relative > 10» para filtrar paquetes capturados más de 10 segundos después del inicio de la captura.

Posibles Usos de Wireshark en Diversos Escenarios

Wireshark es una herramienta versátil que se puede utilizar en diversos escenarios para analizar y diagnosticar problemas en redes. Aquí tienes algunos posibles usos:

Solución de Problemas de Red:

- Identifica y resuelve problemas de conectividad, rendimiento o seguridad en una red.

- Cómo utilizar: Captura paquetes durante el período del problema y analiza el tráfico para identificar posibles anomalías.

Optimización de Rendimiento:

- Analiza el tráfico para mejorar el rendimiento de la red y optimizar el uso del ancho de banda.

- Cómo utilizar: Identifica patrones de tráfico, detecta cuellos de botella y ajusta la configuración de la red según sea necesario.

Seguridad de la Red:

- Detecta actividades maliciosas, intrusiones o amenazas en la red.

- Cómo utilizar: Examina el tráfico en busca de patrones sospechosos, identifica posibles ataques y fortalece la seguridad de la red.

Análisis de Protocolos:

- Estudia el comportamiento de los protocolos utilizados en la red.

- Cómo utilizar: Examina la información de los paquetes para entender cómo interactúan los dispositivos y aplicaciones en la red.

Desarrollo y Depuración de Aplicaciones:

- Ayuda en el desarrollo y la depuración de aplicaciones que utilizan la red.

- Cómo utilizar: Captura paquetes generados por la aplicación, analiza las interacciones y corrige posibles problemas de comunicación.

Monitorización del Tráfico Web:

- Observa el tráfico web para entender el comportamiento de los usuarios o solucionar problemas de carga.

- Cómo utilizar: Filtra los paquetes relacionados con el tráfico web y analiza las solicitudes y respuestas HTTP.

Verificación de Conformidad y Cumplimiento:

- Garantiza que la red cumpla con políticas y estándares establecidos.

- Cómo utilizar: Analiza el tráfico para verificar el cumplimiento de políticas de seguridad y protocolos establecidos.

Estos son solo algunos ejemplos de cómo Wireshark puede ser una herramienta valiosa en diferentes situaciones. Su versatilidad y capacidad para proporcionar información detallada hacen que sea esencial en el arsenal de cualquier profesional de redes.

Ataque Credential-Stuffin

En nuestra página web, destacamos la importancia de la seguridad en la autenticación SSH. Es crucial reconocer que, si un atacante logra acceder a un sistema que opera un servidor SSH, podría realizar ataques de credential stuffing con relativa facilidad. Este riesgo se agrava por la tendencia generalizada de usar contraseñas predecibles o, lo que es más riesgoso, repetir la misma contraseña en múltiples cuentas. Esta práctica facilita que los ataques de credential stuffing pasen inadvertidos en muchos casos.

Identificar intentos de acceso SSH exitosos de los fallidos puede no ser evidente a primera vista en herramientas como Wireshark. Sin embargo, hay ciertos indicadores clave que pueden ayudarnos a discernir entre ambos:

Características.

- Duración de la Sesión: Una sesión SSH exitosa tiende a ser más larga que una fallida. Observar la longitud de la sesión puede proporcionar pistas sobre su éxito.

- Tamaño del Paquete: Los servidores SSH generan respuestas específicas para autenticaciones exitosas y fallidas. Al examinar el tamaño de los paquetes SSH, podemos inferir que aquellos de mayor tamaño suelen corresponder a sesiones exitosas.

- Tiempo de Vida del Paquete: Los paquetes que implican interacción del usuario en una autenticación exitosa generalmente tienen un tiempo de vida más prolongado que aquellos generados por intentos automatizados y fallidos.

Además, recomendamos monitorear el número de intentos de inicio de sesión. Un volumen inusual de estos puede ser un indicativo de un posible ataque de credential stuffing. Mantenerse alerta a estas señales es crucial para la seguridad de tu infraestructura SSH.

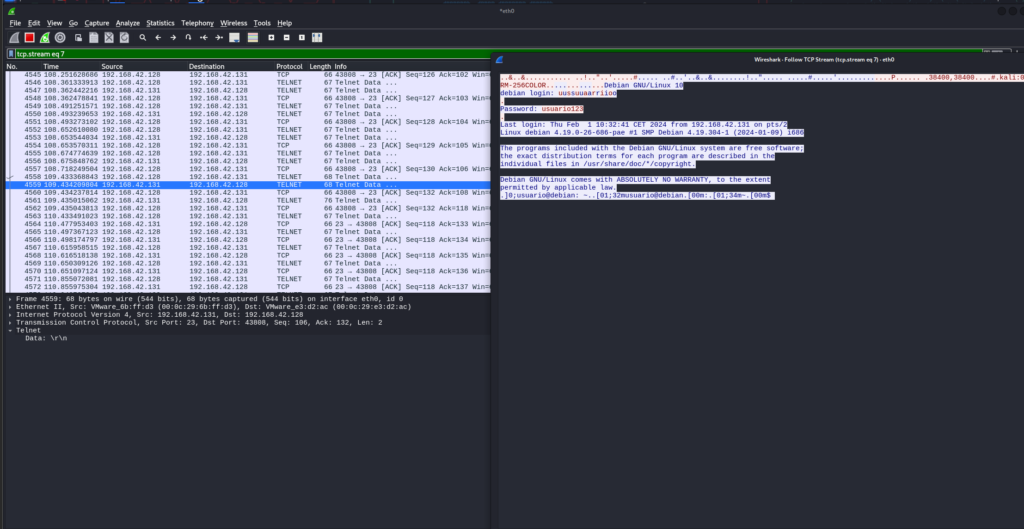

Te presento un análisis de Wireshark, pero con un toque más dinámico. Imagina que estás frente a una pantalla de cine, y en ella, ¡zas!, una sesión de Telnet captada por Wireshark se despliega ante tus ojos. Aquí, cada paquete es un susurro en el vasto mundo de la red, contándonos historias de intentos de inicio de sesión.

¡Atención aquí! Estamos viendo algo que huele a credential stuffing: una serie de intentos de autenticación que llegan uno tras otro, rápidos como centellas. Es como una carrera de velocidad en el mundo digital, donde los patrones de tráfico nos dan pistas jugosas.

Momento clave: Algunos de estos intentos podrían ser más robóticos que tu aspiradora inteligente, automatizados al máximo. Si ves sesiones que se repiten con la precisión de un reloj suizo, levanta la ceja, porque algo automatizado está en marcha.

Aquí va un dato curioso: Las sesiones que se extienden más que un maratón de tu serie favorita suelen significar «¡Bingo, acceso conseguido!», mientras que las que son más cortas que un video de TikTok suelen terminar en un «Intento fallido».

Y para rematar, ese variado tiempo de respuesta entre paquetes nos susurra al oído la diferencia entre un ser humano tecleando y un script de ataque que trabaja a toda máquina.

Escaneos de Accesos Remotos con Wireshark: Riesgos y Recomendaciones

Uno de los mayores inconvenientes y riesgos generados a partir del auge de tecnologías emergentes como el Internet de las Cosas es que los dispositivos habilitados cuentan con SSH habilitado en primera instancia. Normalmente, sus sistemas asociados acostumbran a utilizar las credenciales por defecto o con alguna modificación mínima.

¿Por qué esto es un riesgo? Cualquiera que tenga conocimiento acerca de esas contraseñas o la capacidad de adivinar las usuarios y contraseñas, puede fácilmente acceder remotamente a las máquinas.

Cómo Detectar Vulnerabilidades:

- Filtrando en Wireshark las solicitudes y el tráfico SSH interno, además del proveniente de direcciones IP externas, ayudará a identificar situaciones sospechosas.

- Identifica tráfico SSH proveniente de direcciones IP desconocidas a tu red interna como señal de una posible vulneración de la red.

Patrones de Acceso Inusual:

- Analiza todo el tráfico SSH para establecer patrones de acceso, tanto usuales como inusuales.

- Un alto nivel de tráfico proveniente de una sola máquina o solicitudes a sistemas que normalmente no lo haría son señales de posibles ataques.

Monitoreo en Redes Corporativas:

- Controla y bloquea el tráfico SSH en la red según sea necesario.

- Monitorea las comunicaciones y el tráfico en general para detectar cualquier anormalidad.

Uso en Educación:

- Wireshark puede ser útil en la educación para estudiantes y profesores, ayudándoles a comprender cómo transcurren los paquetes por las redes y formándolos en diferentes aspectos, desde técnicos de redes hasta hackers éticos.

Inicia la Captura:

Haz clic en «Inicio» para iniciar la captura de paquetes. Realiza las acciones en la red que deseas analizar mientras Wireshark está en ejecución.

Análisis de Paquetes:

Examina los paquetes capturados para identificar patrones, comportamientos anómalos o posibles problemas de seguridad. Utiliza las estadísticas y gráficos de Wireshark para un análisis más profundo.

Exporta los Resultados:

Exporta los resultados de la captura en un formato legible. Puedes guardarlos como archivos .pcap para revisarlos más tarde o compartirlos con otros expertos en seguridad.

Informa y Documenta:

Documenta tus hallazgos de manera detallada. Si encuentras vulnerabilidades, informa al propietario de la red y ofrece recomendaciones para solucionar los problemas.

Elimina Datos Sensibles:

Si durante el escaneo se capturó información sensible, asegúrate de eliminarla de manera segura y notificar a las partes afectadas si es necesario.

Recuerda siempre actuar dentro de los límites éticos y legales al realizar escaneos de accesos remotos. La transparencia y la colaboración son clave para garantizar un uso adecuado de esta poderosa herramienta de análisis de redes.

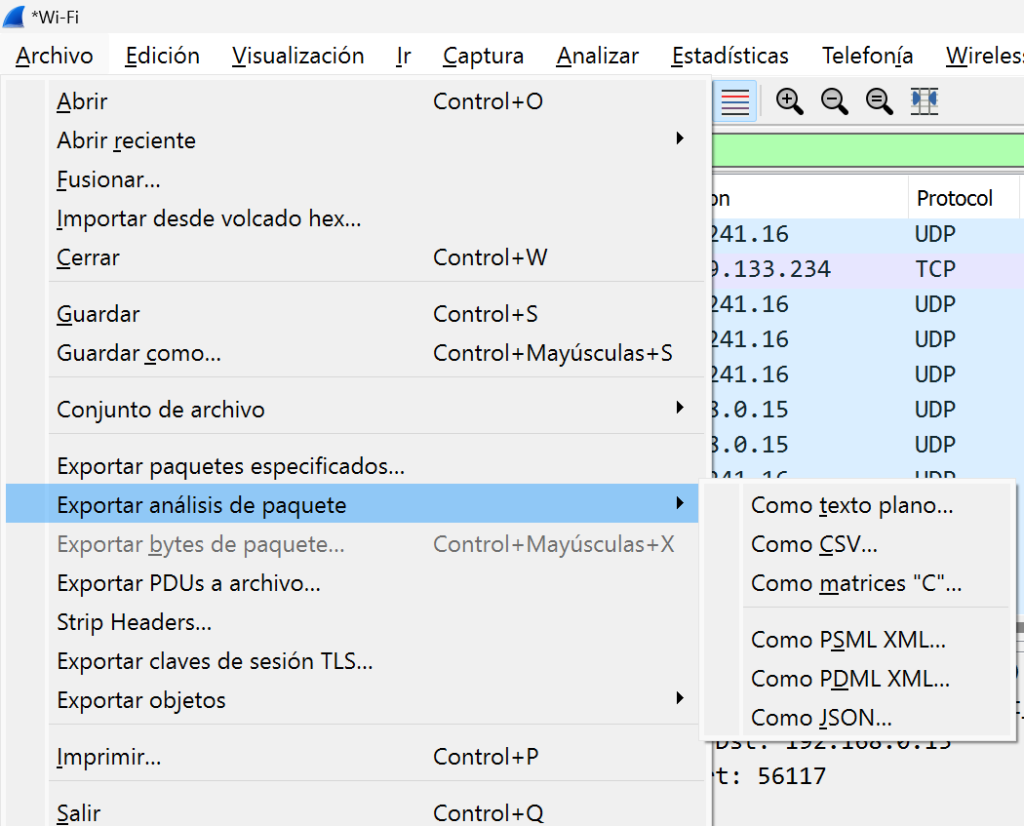

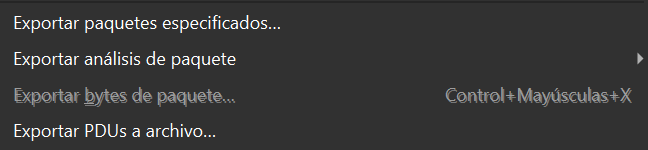

Exportación de datos

La exportación de datos en Wireshark es esencial para analizar y compartir información capturada. Aquí te guiamos a través del proceso de exportación y las opciones disponibles.

Paso 1: Seleccionar los Paquetes a Exportar

Antes de exportar, selecciona los paquetes específicos que deseas incluir. Puedes utilizar filtros para refinar tu selección y centrarte en la información relevante.

Paso 2: Acceder a la Función de Exportación

- Ve a «Archivo»: Abre Wireshark y selecciona la pestaña «Archivo» en la barra de menú.

- Selecciona «Exportar»: En el menú desplegable de «Archivo», elige la opción «Exportar».

Paso 3: Seleccionar el Formato de Exportación

Wireshark ofrece varios formatos de exportación. Las opciones comunes incluyen:

- Archivo de Texto:

- Ideal para exportar texto plano con información básica sobre los paquetes.

- Archivo CSV:

- Útil para exportar datos en formato de valores separados por comas, facilitando su apertura en hojas de cálculo.

- Archivos de Captura Comprimidos:

- Permite empaquetar múltiples capturas en un solo archivo comprimido, simplificando el intercambio.

- Exportación de Datos Específicos:

- Dependiendo de tus necesidades, puedes exportar solo datos específicos, como las conversaciones, seguimiento TCP, o información sobre paquetes seleccionados.

Paso 4: Personalizar Opciones de Exportación

Algunos formatos permiten opciones de personalización. Por ejemplo, al exportar como CSV, puedes elegir qué campos incluir. Asegúrate de revisar y ajustar estas opciones según tus requerimientos.

Paso 5: Confirmar y Guardar

Finaliza el proceso seleccionando la ubicación de guardado y confirmando la exportación. Asegúrate de guardar el archivo en un lugar accesible y con un nombre descriptivo.

Uso de Filtrado durante la Exportación

Wireshark te permite aplicar filtros incluso durante el proceso de exportación. Esto significa que puedes exportar solo los datos que cumplen con ciertos criterios, haciendo que la información sea más manejable.

Conclusión

La exportación de datos en Wireshark es una herramienta poderosa para analizar, compartir y archivar información capturada. Aprovecha las diversas opciones de exportación para adaptar la salida a tus necesidades específicas.

Políticas de Wireshark

Políticas y Buenas Prácticas de como usar Wireshark

En la vanguardia de la ética en la seguridad de redes, establecemos directrices claras para el uso responsable de herramientas de análisis como Wireshark. Aquí destacamos las prácticas esenciales:

Consentimiento Informado: El primer paso y no negociable es obtener el consentimiento explícito del propietario de la red. Sin él, no hay análisis ético posible.

Uso Legal y Responsable: Adhiriéndose a la legalidad, Wireshark debe ser una herramienta de análisis, nunca un medio para comprometer la seguridad de la red.

Transparencia Operativa: La transparencia no solo es ética, sino que también es estratégica. Informar a los usuarios sobre la naturaleza y el propósito del análisis de tráfico refuerza la confianza.

Protección de la Privacidad: Es vital respetar y proteger la información personal. Si se capturan datos sensibles, es esencial que se eliminen de manera segura y eficiente.

Colaboración Proactiva: La detección de vulnerabilidades debe ser seguida de una comunicación inmediata con los administradores de la red, ofreciendo asistencia para solucionar cualquier problema.

Educación Continuada: Mantente actualizado sobre las mejores prácticas y las últimas actualizaciones en el campo de la seguridad de redes para garantizar un uso efectivo y ético de las herramientas de análisis.

Seguridad al Utilizar Wireshark

La seguridad al utilizar Wireshark es crucial para evitar riesgos y proteger la integridad de la red. Aquí hay algunas medidas de seguridad que debes considerar al emplear Wireshark:

- Fuentes Confiables:

- Descarga Wireshark solo desde fuentes confiables, como el sitio web oficial. Evita versiones modificadas o no verificadas que podrían contener malware.

- Actualizaciones Regulares:

- Mantén Wireshark actualizado con las últimas versiones y parches de seguridad. Las actualizaciones periódicas suelen corregir vulnerabilidades.

- Firewalls y Antivirus:

- Asegúrate de tener un firewall y software antivirus activos. Estas medidas adicionales ayudarán a proteger tu sistema mientras utilizas Wireshark.

- Entorno Controlado:

- Realiza capturas de red en un entorno controlado o en redes de prueba. Evita utilizar Wireshark en redes de producción sin la debida autorización.

- Análisis Seguro:

- Al analizar paquetes capturados, hazlo en un entorno seguro. Evita exponer información sensible y utiliza mecanismos de cifrado si es necesario.

- Contraseñas Seguras:

- Usa contraseñas fuertes para proteger archivos de capturas y configuraciones de Wireshark. Limita el acceso a usuarios autorizados.

Legalidad y Ética en el Uso de Wireshark

El uso de Wireshark debe ser legal y ético. Aquí hay algunas consideraciones legales y éticas importantes al emplear esta herramienta:

- Consentimiento Informado:

- Obtén el consentimiento informado antes de realizar capturas en una red. Asegúrate de que los propietarios de la red y los usuarios afectados estén al tanto y den su permiso.

- Cumplimiento Legal:

- Asegúrate de cumplir con todas las leyes y regulaciones locales relacionadas con el monitoreo de redes. El incumplimiento puede tener consecuencias legales.

- Privacidad del Usuario:

- Respeta la privacidad de los usuarios al evitar la captura y análisis de datos sensibles. Evita actividades que puedan comprometer la seguridad y privacidad.

- Propósito Legítimo:

- Utiliza Wireshark solo con propósitos legítimos y autorizados. Evita el uso malicioso o la violación de la seguridad de la red.

- No Desencriptar sin Autorización:

- No intentes desencriptar el tráfico cifrado sin la debida autorización. Este acto puede ser ilegal y violar la privacidad.

- Educación Continua:

- Mantente informado sobre las leyes y prácticas éticas en constante evolución relacionadas con el monitoreo de redes. La educación continua es esencial.

Al seguir estas medidas de seguridad y consideraciones legales, podrás utilizar Wireshark de manera segura, ética y legal, contribuyendo así a un entorno de red más seguro y protegido.

Alternativas a Wireshark para el Análisis de Redes

Wireshark es una herramienta poderosa, pero existen otras alternativas que también ofrecen características destacadas para el análisis de tráfico de red. Aquí te presentamos algunas opciones:

Tcpdump:

- Tcpdump es una herramienta de línea de comandos que proporciona captura y análisis de paquetes en sistemas basados en Unix.

- Ventajas:

- Ligero y eficiente.

- Ideal para entornos basados en texto.

- Ofrece una variedad de opciones de filtrado.

Cloudshark:

- Cloudshark es una plataforma en línea que permite cargar, compartir y analizar capturas de paquetes directamente desde el navegador.

- Ventajas:

- Acceso remoto a análisis de tráfico.

- Colaboración en tiempo real.

- Interfaz intuitiva basada en web.

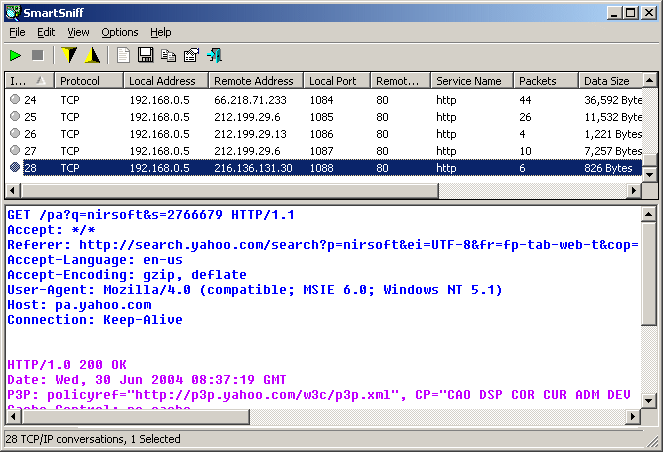

SmartSniff:

- SmartSniff es una herramienta de captura de paquetes para Windows que muestra la información detallada de los paquetes capturados.

- Ventajas:

- Interfaz gráfica fácil de usar.

- Filtrado y búsqueda avanzados.

- Compatible con varias versiones de Windows.

ColaSoft Capsa:

- Capsa es una solución de análisis de red que ofrece funciones avanzadas, incluyendo diagnóstico de red, detección de problemas y análisis de seguridad.

- Ventajas:

- Análisis en tiempo real.

- Informes detallados y gráficos..

TShark

- es una herramienta de línea de comandos que forma parte del conjunto de herramientas Wireshark, que se utiliza para el análisis de tráfico de red.

- Ventajas

- Análisis en tiempo rea.

- Flexibilidad y personalización.

Estas alternativas ofrecen diferentes enfoques y características, por lo que la elección dependerá de tus necesidades específicas y preferencias. Experimenta con varias herramientas para encontrar la que mejor se adapte a tu entorno y objetivos de análisis de red.

CONCLUSIÓN

¡Wireshark, el héroe oculto de la red! Con su capacidad para desentrañar los misterios del tráfico de red, es como el detective astuto que siempre está un paso adelante. Pero no te preocupes, aunque nos despidamos, siempre estará ahí, listo para sumergirse en los entresijos de los paquetes de datos. ¡Hasta la próxima aventura, querido Wireshark! Que tus capturas sean siempre claras y tus filtrados, precisos.