¿Que es ThreatMapper?

ThreatMapper es una plataforma de protección de aplicaciones nativa de la nube (CNAPP) de código abierto. Analice en busca de vulnerabilidades, malware, configuraciones erróneas de cumplimiento, secretos expuestos y priorice estas alertas críticas de seguridad en la nube según su explotabilidad. ThreatMapper funciona en todas las nubes y tipos de cargas de trabajo, máquinas virtuales, contenedores, Kubernetes, sin servidor y más.

Os dejo por aqui en enlace de la herramienta para mas información.

Aqui teneis el enlace a la página oficial para más información.

Como usar ThreatMapper

Obtenga información incomparable sobre la topología de la nube con la visibilidad incomparable de ThreatMapper

Ilumine lo invisible con ThreatMapper y su inigualable vista topológica de su infraestructura en la nube. Nuestra tecnología de vanguardia detecta y examina instancias de la nube, nodos de Kubernetes, máquinas virtuales y recursos sin servidor, revelando aplicaciones y contenedores mientras construye un mapa topológico en tiempo real. Aproveche ThreatMapper para descubrir y visualizar sus superficies de ataque internas, fortaleciendo sus aplicaciones e infraestructura contra amenazas en constante evolución.

Escaneo de seguridad integral con el ThreatGraph inteligente de ThreatMapper

Experimente el escaneo de seguridad integral de ThreatMapper, que consolida y correlaciona de manera inteligente alertas entre vulnerabilidades, secretos expuestos, configuraciones incorrectas y malware. Nuestro ThreatGraph avanzado prioriza los puntos de riesgo en función de la explotabilidad, lo que le permite centrarse de manera eficiente en los problemas críticos de seguridad. Optimice sus esfuerzos de seguridad y mantenga una defensa sólida contra las amenazas en evolución con ThreatMapper.

Logre un cumplimiento continuo en la nube con facilidad

Navegue por las complejidades del cumplimiento moderno sin esfuerzo con ThreatMapper. Nuestra plataforma simplifica el proceso de cumplimiento de las regulaciones y estándares de la industria (CIS, PCI, HIPAA, GDPR, NIST, SOC2), brindándole las herramientas y los conocimientos necesarios para garantizar que su organización siga cumpliendo. Desde identificar brechas en su postura de seguridad hasta ofrecer orientación práctica para mejorar, ThreatMapper le permite adelantarse a los requisitos en constante cambio y proteger su organización de posibles sanciones y daños a la reputación.

Características clave

Ventajas:

- Identificación de amenazas: ThreatMapper puede ayudar a identificar y clasificar diferentes tipos de amenazas y vulnerabilidades en una infraestructura digital, lo que permite una comprensión más profunda de los riesgos de seguridad.

- Análisis exhaustivo: La herramienta puede realizar un análisis exhaustivo de la infraestructura digital, incluyendo sistemas, redes y aplicaciones, para identificar posibles puntos débiles y vulnerabilidades.

- Mapeo visual: Es posible que ThreatMapper proporcione representaciones visuales de las amenazas y riesgos identificados, lo que facilita la comprensión y la comunicación de la información de seguridad a diferentes partes interesadas.

- Priorización de riesgos: Puede ayudar a priorizar los riesgos de seguridad identificados, lo que permite a los equipos de seguridad cibernética centrarse en las áreas más críticas y urgentes para abordar.

Desventajas:

- Complejidad: Algunas herramientas de seguridad, incluyendo ThreatMapper, pueden ser complejas de configurar y utilizar, lo que puede requerir tiempo y recursos adicionales para aprender a utilizarlas de manera efectiva.

- Costo: Dependiendo del proveedor y del alcance de la herramienta, podría implicar costos significativos, especialmente para organizaciones más pequeñas o con presupuestos limitados.

- Requerimientos de recursos: La ejecución de análisis exhaustivos y continuos puede requerir recursos significativos de hardware y ancho de banda, especialmente en entornos de red grandes y complejos.

- Falsos positivos/negativos: Como cualquier herramienta de seguridad, existe el riesgo de que ThreatMapper genere falsos positivos (identificación incorrecta de amenazas) o falsos negativos (falta de detección de amenazas reales), lo que puede afectar la eficacia de la respuesta de seguridad.

Es importante considerar estas ventajas y desventajas en el contexto de las necesidades y capacidades específicas de una organización antes de adoptar y utilizar ThreatMapper o cualquier otra herramienta de seguridad.

Como usar ThreatMapper de manera práctica

Instalación del software

En primer lugar para poder llevar a cabo la instalación debemos tener una instancia linux que lo mas recomendable para este tipo de herramientas, en el caso de que no sepas como instalar una instancia de linux te dejo por aqui unos enlaces para que puedas tener tu instacia bien preparada y lista para usarse

Estas dos instancia de Linux son la má recomendadas para esta herramienta, una vez tenagais todo bien montado y preparado iniciaremos la maquina, abriremos una terminal y podremos los siguientes comandos

Primero antes de todo tendremos que actualizar nuestra instancia de Linux en el caso de que la tengas recien instalado este paso es muy importante de hacer, para poder actualizar la máquina tendremos que usar los siguientes comandos

Debian / Ubuntu

sudo apt update // sudo apt upgradeKali Linux // Parrot Security

sudo apt-get update && apt-get upgradeUna vez tengamos todos bien actualizado podremos pasar ya con la instalación:

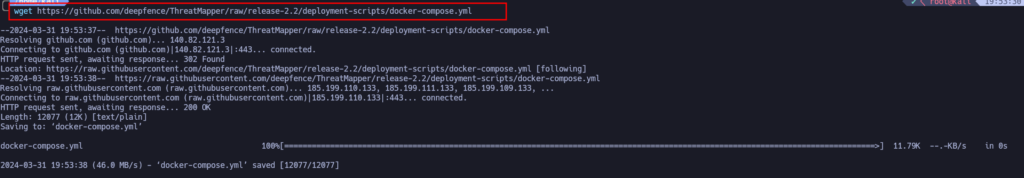

wget https://github.com/deepfence/ThreatMapper/raw/release-2.2/deployment-scripts/docker-compose.yml

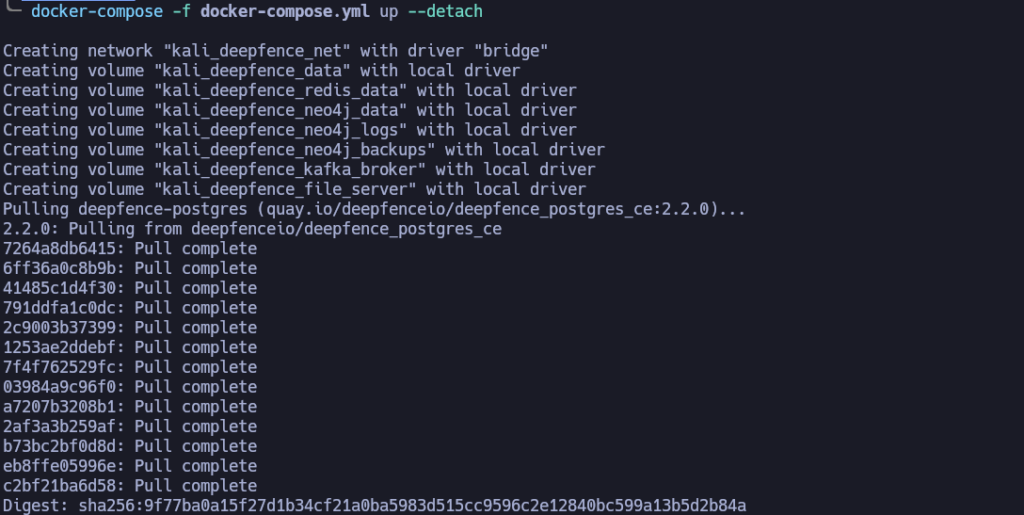

Cuando ya tengamos todo bien clonado el repositorio tendremos que activar todos lo contenedores ya que la herramienta esta montada en kubernetes.

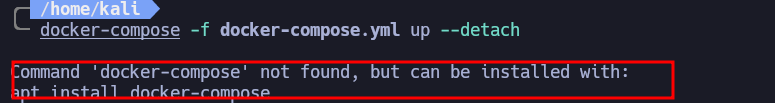

docker-compose -f docker-compose.yml up --detachEste comando lo que hara sera levantar e instalar todo lo necesario en el caso de que tu isntancia de Linux sea nueva lo más seguro sera de que te muestre un mensaje como este:

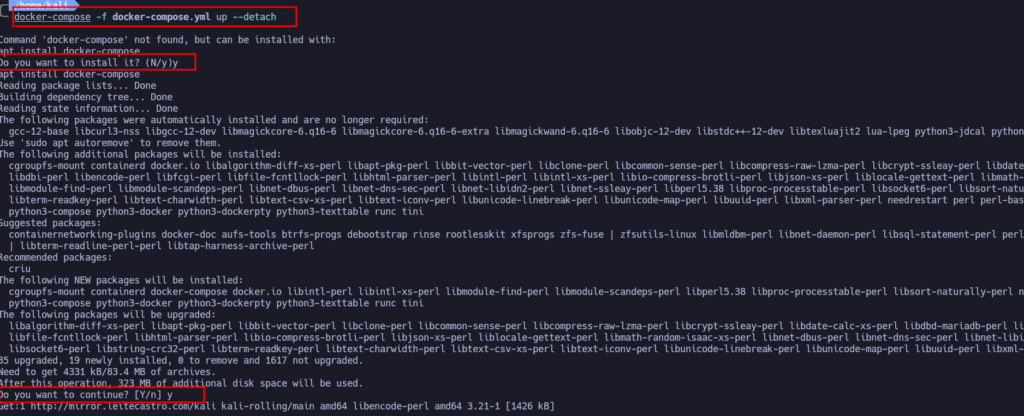

Esto es normal que os salga ya que es vuestra primera vez que teneis la máquina recien instalada lo uncio que tendreis que haces es marcar con una Y en los siguientes mensajes para que se os instale lo necesario:

Una vez tengais todo instalado solo tendreis que poner el mismo comando de antes para que ya se os instale todo:

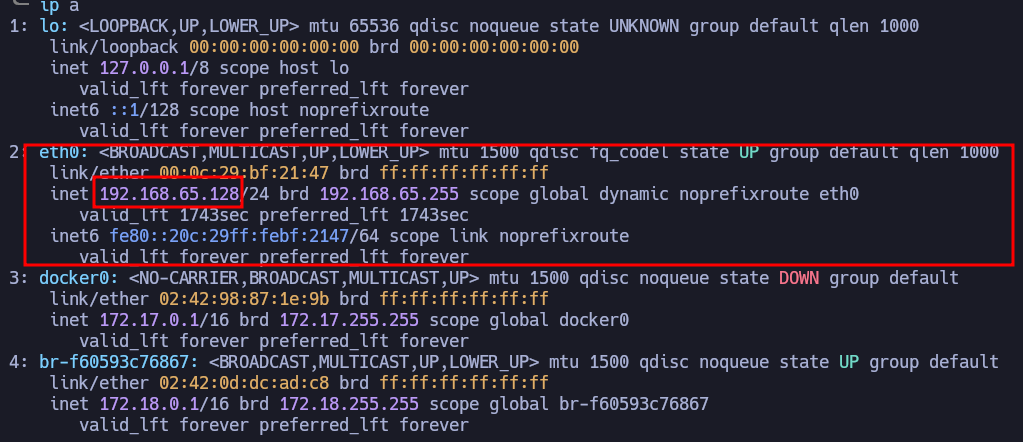

Cuando el comando se termine lo único que tendremos que hacer es saber cual es nuestra direccion ip:

Prueba Instalación

ip a

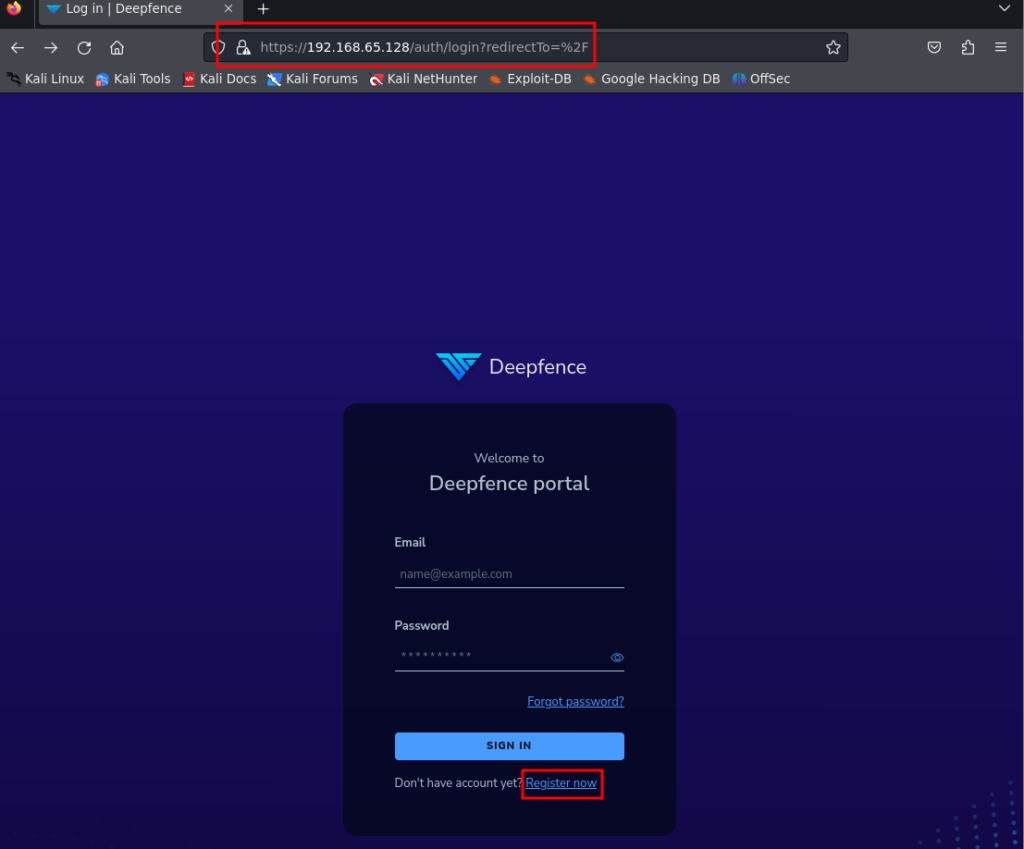

Cuando ya tengamos nuestra dirección ip solo tendremos que ponerla en el navegador de nuestra máquina:

Una vez estemos dentro buscaremos el boton de register y nos crearemos una cuenta para poder usar la herramienta:

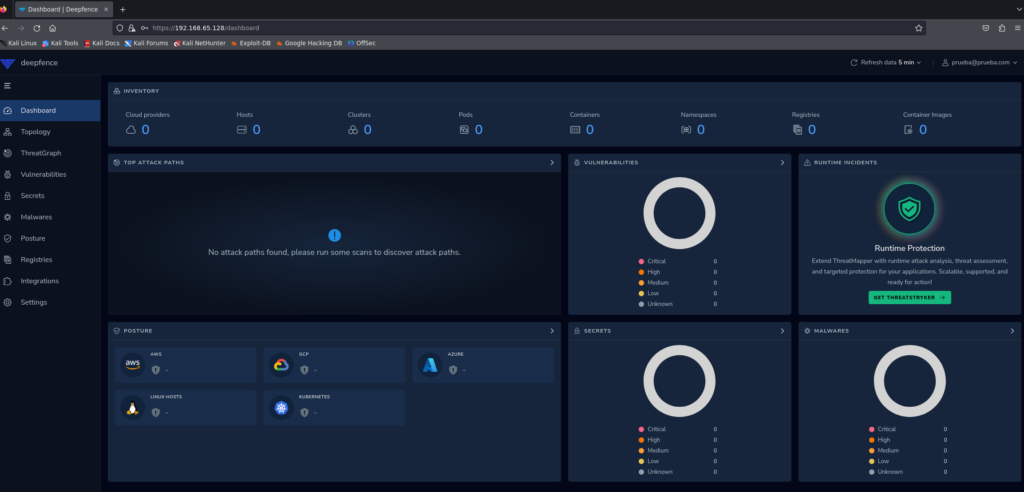

Una vez ya nos hayamos registrados nos saldra un apartado donde ustedes tendreis que seleccionar lo que mas necesiteis y este seria el resultado final

Resultado Final

Espero que os haya servido de ayuda y que podrais utilizar la herramienta sin ningun tipo de problemas.