Cómo Sacarle Partido a Active Directory en Windows Server

Active Directory se alza como una herramienta esencial para gestionar usuarios, recursos y políticas en entornos Windows. En este artículo, exploraremos qué es Active Directory, su función central y cómo aprovecharlo al máximo en tu infraestructura. Desde la autenticación centralizada hasta la configuración de políticas de grupo, descubriremos cómo sacarle el máximo provecho a este servicio de directorio desarrollado por Microsoft.

1. Organización de Usuarios y Grupos

- Usuarios: Crea cuentas de usuario para todos los miembros de tu organización. Asigna permisos, contraseñas y políticas de seguridad según las necesidades.

- Crear cuentas de usuario:

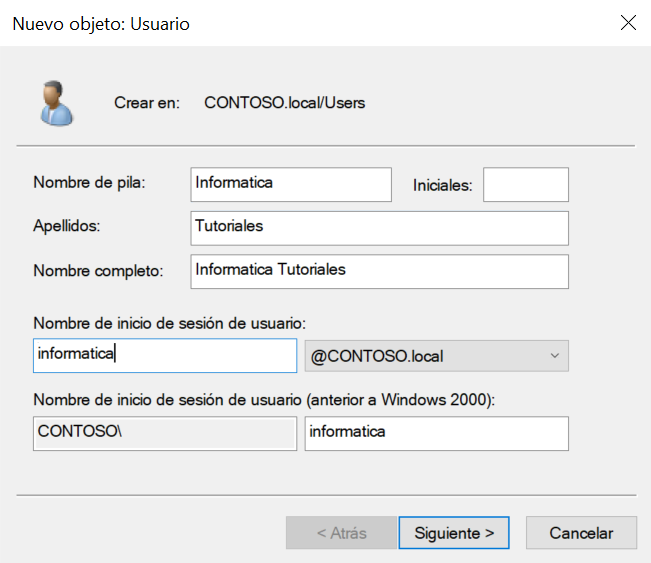

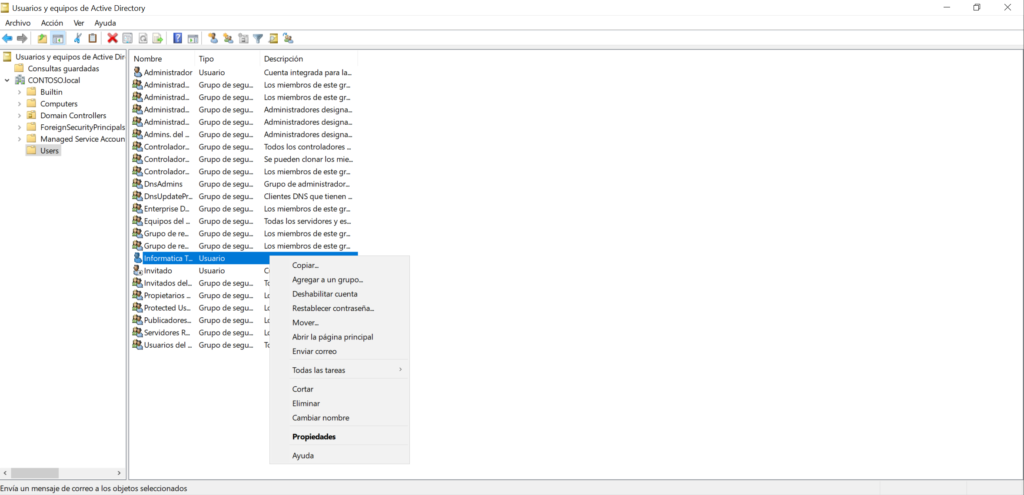

- En “Usuarios y equipos de Active Directory”, haz clic derecho en la unidad organizativa (OU) donde deseas crear el usuario.

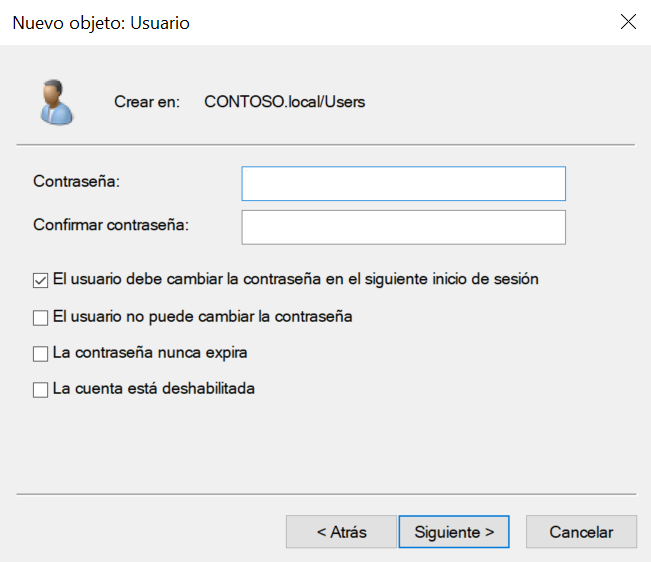

- Selecciona “Nuevo” > “Usuario” y sigue las instrucciones para crear una cuenta de usuario. Asigna un nombre de usuario, contraseña y permisos según las necesidades.

- Crear cuentas de usuario:

- Grupos: Agrupa usuarios con roles similares. Por ejemplo, puedes tener un grupo de “Administradores” con acceso completo y un grupo de “Usuarios” con permisos limitados.

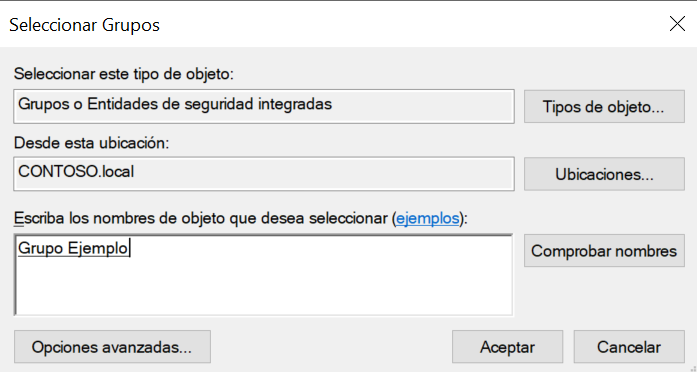

- Crear grupos:

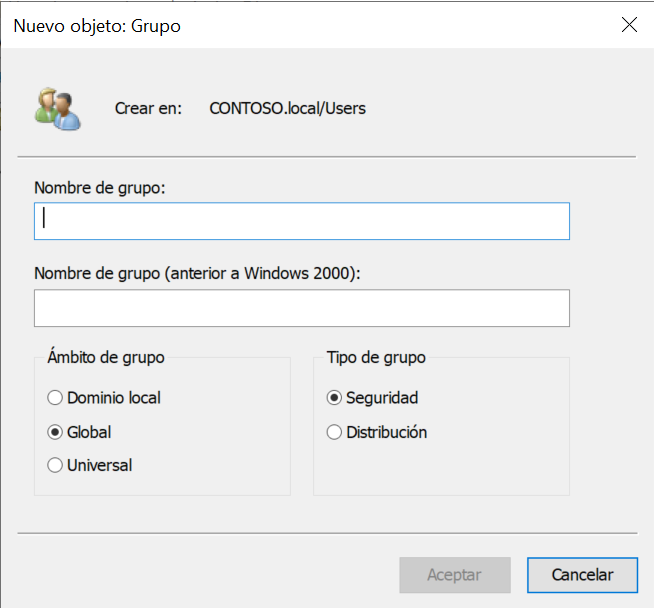

- En “Usuarios y equipos de Active Directory”, haz clic derecho en la OU donde deseas crear el grupo.

- Selecciona “Nuevo” > “Grupo” y sigue las instrucciones para crear un grupo. Asigna un nombre al grupo (por ejemplo, “Administradores” o “Usuarios”) y agrega los usuarios correspondientes.

- Crear grupos:

Antes de continuar, descubre más sobre Windows Server aqui:

2. Políticas de Grupo (Group Policies)

Las políticas de grupo te permiten controlar la configuración de los equipos en tu dominio. Aquí hay algunas acciones que puedes realizar:

- Restricciones de Software: Evita que ciertas aplicaciones se ejecuten en los equipos.

- Configuración de Escritorio: Personaliza el fondo de pantalla, iconos y otras opciones visuales.

- Configuración de Seguridad: Establece contraseñas complejas, bloquea puertos USB, etc.

3. Autenticación y SSO (Single Sign-On)

- Autenticación Centralizada:

- Active Directory se encarga de autenticar la identidad de los usuarios al intentar acceder a la red.

- Los usuarios inician sesión una vez y pueden acceder a todos los recursos dentro del dominio sin necesidad de autenticarse repetidamente.

- Esto simplifica la administración de contraseñas y garantiza un acceso seguro a los recursos.

- SSO (Inicio de Sesión Único):

- Con SSO, los usuarios no necesitan ingresar sus credenciales una y otra vez al acceder a diferentes aplicaciones.

- Al iniciar sesión en su máquina, automáticamente se autentican en todas las aplicaciones y servicios que utilizan.

- Esto mejora la experiencia del usuario y aumenta la eficiencia al evitar la necesidad de recordar múltiples contraseñas.

- Verifica los requisitos previos:

- Asegúrate de que tu servidor Azure AD Connect esté configurado correctamente.

- Utiliza una topología de Azure AD Connect compatible.

- Activa la autenticación moderna para los servicios de Microsoft 365.

- Configura el SSO:

- Accede al Centro de administración de Azure Active Directory.

- Inicia sesión con un rol adecuado.

- Selecciona “Aplicación empresarial” > “Todas las aplicaciones”.

4. Carpetas Compartidas y Permisos

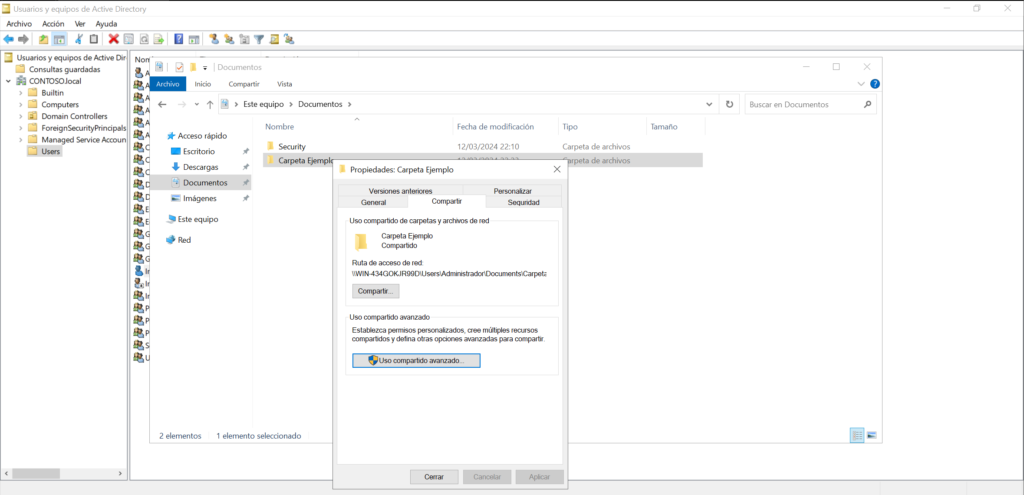

- Crear una carpeta compartida:

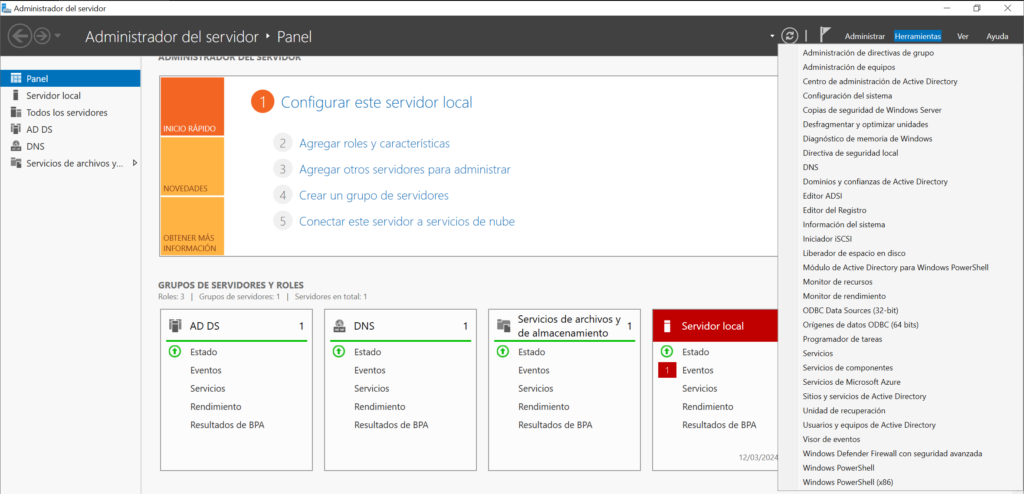

- Abre el “Administrador del servidor”.

- Navega hasta la ubicación donde deseas crear la carpeta compartida (por ejemplo, en una unidad local o en una ubicación de red).

- Haz clic derecho y selecciona “Nueva carpeta”.

- Asigna un nombre a la carpeta y configura las opciones según tus necesidades.

- Compartir la carpeta:

- Haz clic derecho en la carpeta que creaste y selecciona “Propiedades”.

- Ve a la pestaña “Compartir” y elige “Compartir”.

- Selecciona los usuarios o grupos con los que deseas compartir la carpeta.

- Configura los permisos de acceso (lectura, escritura, modificación) para cada usuario o grupo.

- Asignar permisos específicos:

- En la misma ventana de propiedades de la carpeta, ve a la pestaña “Seguridad”.

- Haz clic en “Editar” para modificar los permisos de seguridad.

- Agrega o modifica las entradas para usuarios o grupos y define los permisos específicos (control total, lectura, escritura, etc.).

5. Auditoría y Seguimiento

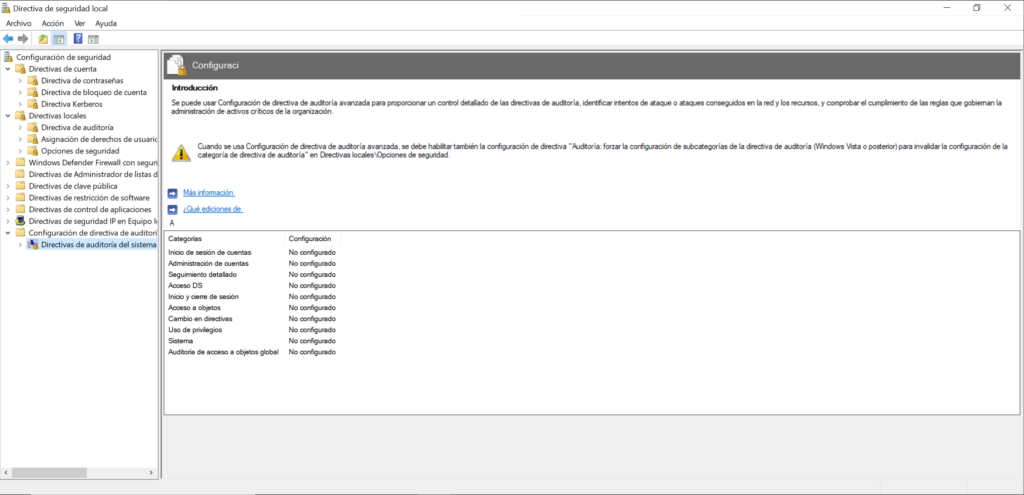

- Auditoría:

- Habilita la auditoría de cambios en los objetos de Active Directory. Esto te permite rastrear quién hizo qué cambios en usuarios, grupos, permisos, etc.

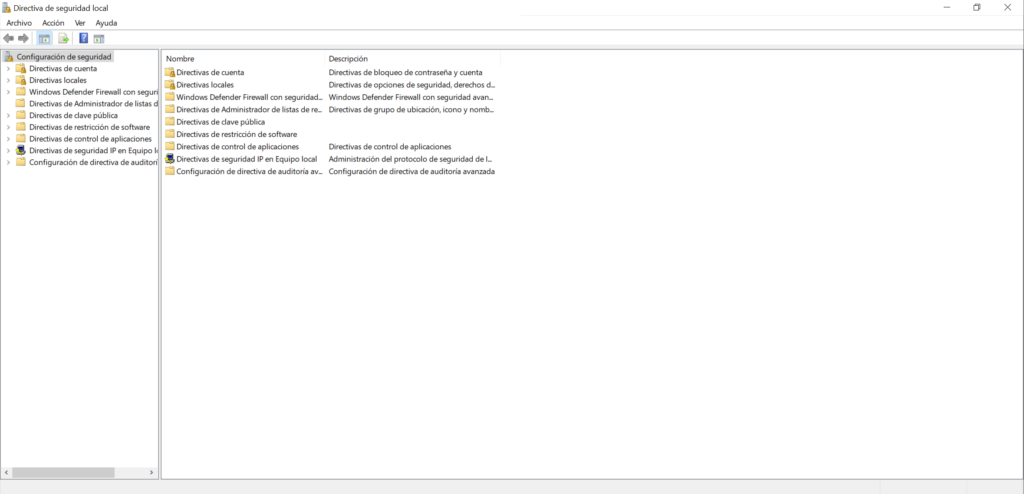

- Para configurar la auditoría:

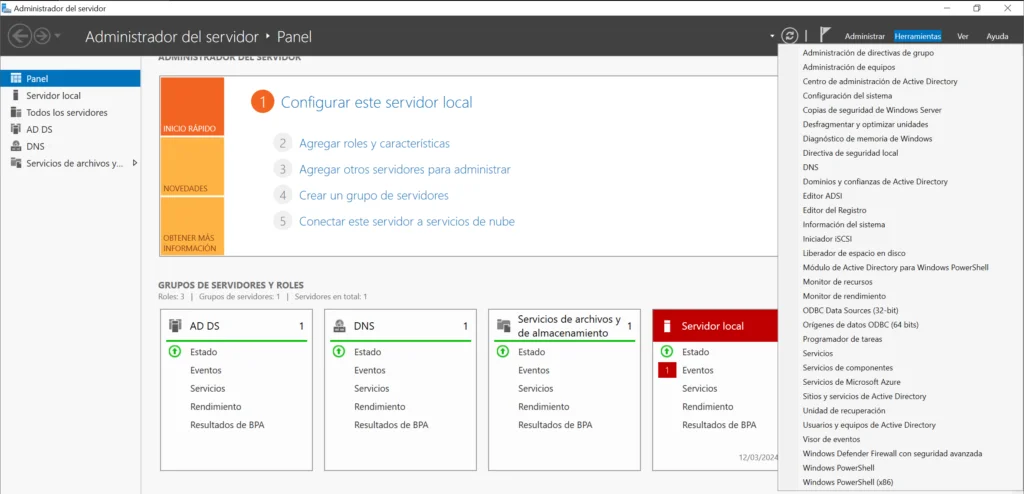

- Abre el “Administrador del servidor”.

- Navega hasta “Herramientas” > “Directiva de seguridad local”.

- Explora las opciones de auditoría y configura las que necesites.

- Seguimiento:

- Supervisa los registros de eventos para detectar actividades sospechosas.

6. Respaldo y Recuperación

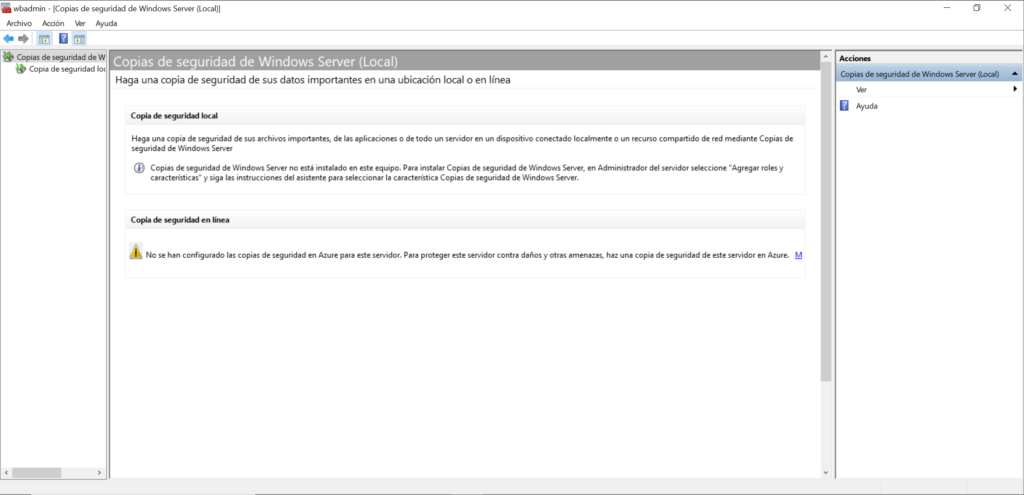

Es necesario agregar la función de copia de seguridad en Active Directory en Windows Server 2022, sigue estos pasos:

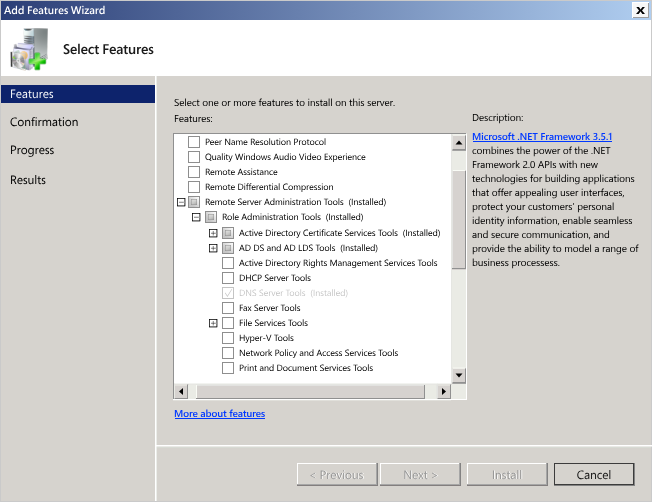

- Instala el rol de Copias de seguridad de Windows Server:

- Abre el “Administrador del servidor”.

- Selecciona “Agregar roles y características”.

- Configura las copias de seguridad:

- Abre el “Administrador del servidor”.

- Navega a “Herramientas” > “Copias de seguridad de Windows Server”.

- Respaldo (Copia de seguridad):

- Realiza copias de seguridad periódicas de tu base de datos de AD. Esto asegura que en caso de fallos, errores o pérdida de datos, puedas restaurar desde una versión previa.

- Puedes utilizar herramientas integradas como Windows Server Backup o soluciones de terceros para realizar copias de seguridad programadas.

- Recuperación:

- Si algo sale mal (por ejemplo, eliminación accidental de usuarios, corrupción de datos o fallos del sistema), puedes restaurar desde una copia de seguridad.

- Para restaurar desde una copia de seguridad:

- Abre el “Administrador del servidor”.

- Navega hasta “Herramientas” > “Servicios de dominio de Active Directory”.

- Haz clic derecho en el dominio y selecciona “Restaurar objetos”.

- Sigue las instrucciones para seleccionar la copia de seguridad adecuada y restaurar los objetos necesarios.

7. Integración con Aplicaciones Web

- Federación de Identidad con AD FS:

- Active Directory Federation Services (AD FS) permite a los usuarios autenticarse mediante sus credenciales locales y acceder a recursos en la nube.

- Configura la federación de identidad entre AD FS y Microsoft Azure AD o Microsoft 365.

- Esto permite que los usuarios inicien sesión una vez y accedan a todas las aplicaciones sin necesidad de autenticarse repetidamente.

- Azure AD para SSO:

- Utiliza Azure Active Directory (Azure AD) para habilitar el inicio de sesión único en tus aplicaciones en la nube.

- Los usuarios pueden usar sus credenciales de AD para acceder a aplicaciones como Office 365, SharePoint, Teams y más.

- Configura Azure AD para que funcione como un proveedor de identidad para tus aplicaciones en la nube.

8. Administración Remota

- Instala RSAT en tu computadora local:

- RSAT es un conjunto de herramientas desarrolladas por Microsoft para administrar roles y características de Windows Server desde un PC con Windows 10.

- Asegúrate de que tu computadora esté ejecutando Windows 10.

RSAT para Windows 10

- Habilita las Herramientas de administración remota del servidor:

- Abre el “Panel de control” en tu computadora local.

- Ve a “Programas” > “Programas y características”.

- Haz clic en “Activar o desactivar las características de Windows”.

- Busca “Herramientas de administración remota del servidor” y marca la casilla correspondiente.

- Haz clic en “Aceptar” para instalar las herramientas.

- Accede a las herramientas RSAT:

- Una vez instaladas, puedes acceder a las herramientas desde el menú de inicio.

- Algunas herramientas útiles incluyen:

- Administrador del servidor: Para gestionar roles y características en el servidor.

- Usuarios y equipos de Active Directory: Para administrar usuarios y grupos.

- Directiva de seguridad local: Para configurar políticas de seguridad.

- Administración de DNS: Para gestionar registros DNS.

- Administración de DHCP: Para configurar el servidor DHCP.

9. Monitorización y Alertas

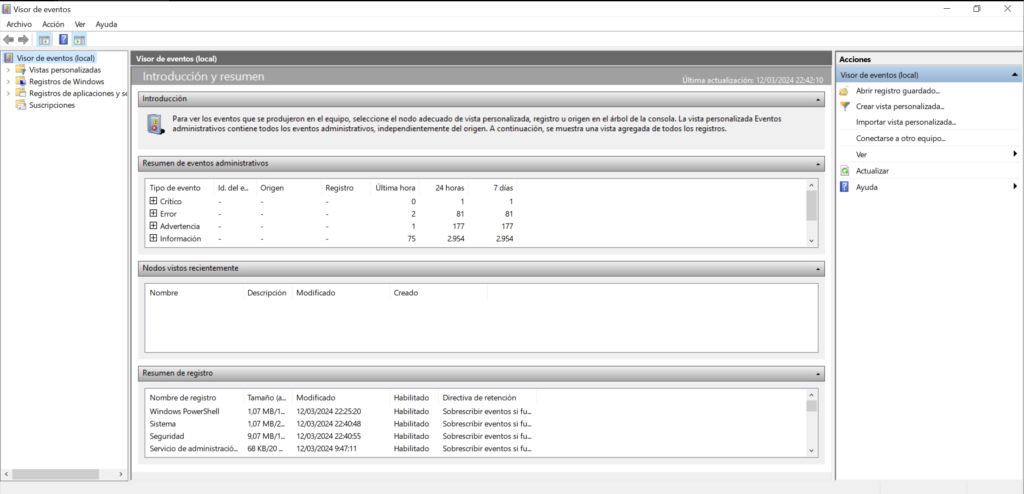

- Abrir el Visor de Eventos:

- Presiona la tecla de Windows y escribe “Visor de Eventos” o simplemente “event” y presiona Enter.

- Cuando se abra el Visor de Eventos, verás diferentes categorías de registros, como “Aplicación”, “Seguridad”, “Sistema” y más.

- Explorar los registros de eventos:

- Haz clic en la categoría “Seguridad” para ver los eventos relacionados con la seguridad del sistema.

- Puedes filtrar los eventos según su ID. Por ejemplo:

- ID de evento 4624: Indica que un usuario se ha conectado correctamente a una computadora.

- ID de evento 4625: Indica un intento fallido de inicio de sesión con un nombre de usuario desconocido o una contraseña incorrecta.

- ID de evento 4634: Muestra que el proceso de cierre de sesión se completó para un usuario.

- ID de evento 4648: Significa que un usuario inició sesión con credenciales explícitas mientras ya estaba conectado como un usuario diferente.

- ID de evento 4779: Indica que un usuario desconectó una sesión de servidor de terminal sin cerrar sesión.

- Configurar alertas:

- Puedes configurar alertas para recibir notificaciones cuando ocurran eventos importantes. Por ejemplo:

- Cambios en contraseñas: Configura una alerta para el evento 628 (cambio de contraseña de cuenta de usuario).

- Intentos de inicio de sesión fallidos: Configura alertas para el evento 4625 (inicio de sesión fallido).

- Puedes configurar alertas para recibir notificaciones cuando ocurran eventos importantes. Por ejemplo:

10. Escalabilidad y Alta Disponibilidad

- Controladores de Dominio Adicionales: Considera agregar más controladores de dominio para distribuir la carga y garantizar la disponibilidad en caso de fallas.

- Respaldos Regulares: Realiza respaldos frecuentes de tu base de datos de AD para proteger contra pérdida de datos.

- Controladores de Dominio Adicionales:

- Agregar más controladores de dominio a tu infraestructura distribuye la carga y mejora la disponibilidad.

- Beneficios:

- Redundancia: Si un controlador de dominio falla, los otros pueden asumir la carga.

- Mejora del Rendimiento: Distribuir las solicitudes de autenticación y consulta entre varios controladores de dominio reduce la carga en cada uno.

- Tolerancia a Fallos: Si un controlador de dominio se vuelve inaccesible, los demás siguen funcionando.

- Considera agregar controladores de dominio en diferentes ubicaciones físicas para mayor resiliencia.

- Respaldos Regulares:

- Realizar respaldos frecuentes de tu base de datos de Active Directory es crucial para proteger contra la pérdida de datos.

- Los respaldos deben incluir:

- Base de Datos de AD: Contiene información sobre usuarios, grupos, políticas y más.

- SYSVOL: Almacena scripts de inicio de sesión, directivas de grupo y otros archivos compartidos.

- Programa respaldos diarios o según los requisitos de tu negocio.

- Utiliza herramientas como Azure Backup o Veeam Backup para almacenar copias seguras de tus datos.